كيفية التنصت على الهاتف المحمول - الأساليب والحدود القانونية

السؤال هوكيفية التنصت على الهاتف المحمولأصبحت الحماية من الفيروسات ذات أهمية متزايدة مع سعي الأشخاص إلى إيجاد طرق لمراقبة المحادثات، وضمان السلامة، أو الإشراف على استخدام الأجهزة لأغراض مشروعة.

مع اتباع النهج الصحيح والحصول على الترخيص المناسب، من الممكن مراقبة الاتصالات الهاتفية، ولكن فهم الأساليب الصحيحة والاعتبارات القانونية الهامة أمر ضروري قبل محاولة تنفيذ أي حل للتنصت.

الأسباب الشائعة التي تدفع الناس إلى التنصت على الهواتف المحمولة

هناك العديد من المواقف المشروعة حيث يصبح معرفة كيفية التنصت على الهاتف المحمول ضروريًا لأغراض السلامة أو الأمن أو المراقبة المعتمدة.

غالبًا ما يحتاج الآباء إلى مراقبة اتصالات أطفالهم لحمايتهم من الحيوانات المفترسة عبر الإنترنت، أو التنمر الإلكتروني، أو مشاركة المحتوى غير المناسب، مما يجعل مراقبة المكالمات والرسائل أداة أساسية للتربية الرقمية الحديثة.

قد يحتاج أصحاب الأعمال إلى الإشراف على الأجهزة المملوكة للشركة لضمان الامتثال للسياسات، أو حماية المعلومات الحساسة، أو التحقيق في تسريبات البيانات المشتبه بها من خلال حلول المراقبة المناسبة.

قد يحتاج الأفراد في بعض الأحيان إلى تأمين أجهزتهم الخاصة ضد الوصول غير المصرح به أو إنشاء بروتوكولات أمان للحماية الشخصية في المواقف الخطيرة المحتملة.

يجوز لوكالات إنفاذ القانون استخدام تقنيات التنصت مع الحصول على ترخيص قانوني وأوامر تفتيش مناسبة أثناء التحقيقات المشروعة.

6 طرق للتنصت على الهاتف المحمول (مع القيود)

عند البحث عن كيفية التنصت على اتصالات الهاتف المحمول، توجد عدة طرق تتجاوز تطبيقات المراقبة المتخصصة. يساعد فهم هذه الطرق على تحديد الخيار الأنسب لوضعك الخاص ومستوى التصريح.

1. تكوين إعادة توجيه المكالمات

توفر إعادة توجيه المكالمات طريقة أساسية لإعادة توجيه المكالمات الواردة إلى رقم آخر، مما يسمح لك بالاستماع إلى المحادثات عند تكوينها بشكل صحيح مع التفويض المناسب.

ويستغل هذا النهج ميزات الهاتف المضمنة لإعادة توجيه المكالمات تلقائيًا إلى رقم ثانوي حيث يمكن الرد عليها ومراقبتها أو تسجيلها لأغراض مشروعة.

لتنفيذ إعادة توجيه المكالمات:

- الوصول إلى إعدادات الهاتف على الجهاز المستهدف

- انتقل إلى إعدادات المكالمات وخيارات إعادة التوجيه

- تكوين إعادة التوجيه المشروط أو غير المشروط

- تعيين رقم الوجهة للمكالمات المعاد توجيهها

- اختبار التكوين باستخدام مكالمة عينة

القيود:

- يعمل فقط للمكالمات الواردة، وليس الصادرة

- يمكن اكتشافه بسهولة في إعدادات الهاتف

- قد يؤدي إلى تشغيل الإشعارات على بعض الأجهزة

- لا يوفر إمكانية الوصول إلى الرسائل النصية

- يتطلب الوصول المادي الأولي للتكوين

2. الوصول إلى النسخ الاحتياطي على iCloud/iTunes

بالنسبة لأجهزة iOS، توفر أنظمة النسخ الاحتياطي الخاصة بشركة Apple طريقة مدمجة للوصول إلى سجلات المكالمات والرسائل عندما يكون لديك بيانات اعتماد Apple ID المناسبة للحساب.

ويستغل هذا النهج النسخ الاحتياطية الموجودة على iCloud أو iTunes لاستخراج بيانات الاتصال، والتي يمكن بعد ذلك عرضها باستخدام أدوات استخراج النسخ الاحتياطية المتخصصة التي تجعل المحتوى قابلاً للقراءة.

للوصول إلى الاتصالات عبر النسخ الاحتياطية لـ Apple:

- تأكد من تمكين النسخ الاحتياطي على جهاز iPhoneالمستهدف (iCloud أو iTunes)

- يمكنك الوصول إلى ملف النسخ الاحتياطي من خلال comأو تحديد موقع نسخة iTunes الاحتياطية

- استخدم مستخرج النسخ الاحتياطي التابع لجهة خارجية لفتح محتويات النسخة الاحتياطية وقراءتها

- انتقل إلى قواعد بيانات المكالمات والرسائل داخل الملفات المستخرجة

- تصدير الاتصالات إلى تنسيق قابل للقراءة للعرض

القيود:

- يتطلب بيانات اعتماد Apple IDللجهاز المستهدف

- يلتقط فقط الاتصالات المضمنة في النسخة الاحتياطية الأحدث

- لا يوفر مراقبة في الوقت الفعلي للمكالمات أو الرسائل الجديدة

- يحدد تردد النسخ الاحتياطي مدى حداثة البيانات التي تم الوصول إليها

- تتمتع بعض برامج استخراج النسخ الاحتياطية بوظائف محدودة في الإصدارات المجانية

3. تطبيقات تسجيل الصوت

بالنسبة للمواقف التي تتطلب التسجيل المباشر للمحادثات الشخصية أو عبر مكبر الصوت، يمكن تثبيت تطبيقات تسجيل صوتي متخصصة على الهاتف المستهدف أو جهاز ثانوي.

تقدم هذه التطبيقات عادةً التقاطًا صوتيًا عالي الجودة مع ميزات مثل التسجيل المجدول وتنشيط الصوت والتخزين السحابي للمحادثات الملتقطة عند استخدامها لأغراض مشروعة.

لتنفيذ التسجيل الصوتي:

- قم بتثبيت تطبيق تسجيل صوتي عالي الجودة على الجهاز المناسب

- تكوين إعدادات التسجيل (الجودة، التخزين، طريقة التنشيط)

- ضع جهاز التسجيل في مكان مناسب لالتقاط صوت واضح

- ابدأ التسجيل يدويًا أو من خلال المشغلات الآلية

- الوصول إلى التسجيلات المخزنة للمراجعة حسب الحاجة

القيود:

- يسجل فقط المحادثات المسموعة لميكروفون الجهاز

- يتطلب عادةً القرب المادي للتسجيل الفعال

- قد يكون محظورًا بموجب القوانين في العديد من الولايات القضائية دون موافقة

- ظهور التطبيق مرئيًا ما لم يتم استخدام مسجلات خفية متخصصة

- جودة صوت متغيرة حسب الظروف البيئية

4. مزامنة حساب جوجل

بالنسبة لأجهزة Android المرتبطة بحسابات Google، قد تتم مزامنة سجلات المكالمات وبعض بيانات الرسائل مع خوادم Google، مما يوفر خيار مراقبة محتملاً باستخدام بيانات اعتماد الحساب المناسبة.

تستفيد هذه الطريقة من مزامنة بيانات Google للوصول إلى سجلات الاتصالات من الجهاز المستهدف عبر واجهات الويب دون الحاجة إلى تثبيت برامج إضافية.

للمراقبة من خلال مزامنة جوجل:

- قم بالوصول إلى حساب Googleالمتصل بجهاز Android المستهدف

- انتقل إلى لوحة تحكم Googleأو أقسام نشاط الحساب

- تحديد سجلات المكالمات وجهات الاتصال وبعض بيانات الرسائل المحتملة

- استخدم أدوات تنزيل البيانات من Googleلتصدير المعلومات المتوفرة

- مراجعة البيانات المتزامنة من خلال المشاهدين المناسبين

القيود:

- يختلف بشكل كبير بناءً على إعدادات الجهاز وتكوينات Google

- يقتصر على سجلات المكالمات الأساسية وليس المحتوى في معظم الحالات

- قد يتم تعطيل المزامنة أو تقييدها على الجهاز المستهدف

- لا يوفر الوصول إلى تطبيقات المراسلة التابعة لجهات خارجية

- يتطلب بيانات اعتماد حساب Googleوقد يؤدي إلى تشغيل الإشعارات

5. حلول مراقبة الشبكة

بالنسبة للمستخدمين المتقدمين من الناحية التقنية الذين لديهم إمكانية الوصول إلى الشبكة والترخيص المناسبين، يمكن لأدوات التقاط الحزم وتحليلها مراقبة الاتصالات غير المشفرة التي تمر عبر شبكة خاضعة للرقابة.

يتضمن هذا النهج التقاط حزم البيانات وتحليلها على الشبكة لاستخراج معلومات الاتصال عندما يكون الجهاز المستهدف متصلاً بشبكة Wi-Fi خاضعة للمراقبة.

لتنفيذ مراقبة الشبكة:

- إعداد برنامج التقاط الحزم على بوابة الشبكة

- تكوين مرشحات الالتقاط المناسبة لبروتوكولات الاتصال

- تأكد من اتصال الجهاز المستهدف بالشبكة التي تتم مراقبتها

- التقاط وتحليل حركة مرور الشبكة للحصول على بيانات الاتصال ذات الصلة

- استخراج المعلومات الملتقطة وتفسيرها حسب الحاجة

القيود:

- أصبحت غير فعالة بشكل متزايد بسبب التشفير واسع النطاق

- يتطلب خبرة فنية كبيرة للتنفيذ

- يعمل فقط عندما يستخدم الجهاز الشبكة التي تتم مراقبتها

- قد يكون مقيدًا قانونيًا في العديد من الولايات القضائية

- لا يمكن الوصول إلى اتصالات الشبكة الخلوية

- تظل التطبيقات المشفرة (معظم الرسائل الحديثة) محمية

6. أجهزة الاستماع عبر البلوتوث

من أجل مراقبة القرب مع الحصول على إذن مناسب، يمكن لأجهزة الاستماع المزودة بتقنية البلوتوث التقاط المحادثات التي تجري بالقرب من الهاتف المستهدف.

تقترن هذه الأجهزة المتخصصة بالهواتف القريبة أو تعمل بشكل مستقل لالتقاط الصوت ضمن نطاقها الفعال، ثم ترسله إلى معدات الاستقبال أو تسجله لمراجعته لاحقًا.

لاستخدام الاستماع عبر البلوتوث:

- احصل على معدات استماع بلوتوث مناسبة

- ضع الجهاز ضمن النطاق الفعال للهاتف المستهدف

- قم بإقران الجهاز إذا لزم الأمر بواسطة طريقة المراقبة المحددة

- تكوين إعدادات التسجيل أو الإرسال بشكل مناسب

- مراقبة أو مراجعة الصوت الملتقط حسب الحاجة

القيود:

- مدى فعال محدود للغاية (عادةً أقل من 30 قدمًا)

- يتطلب القرب المادي من الجهاز المستهدف

- قد يكون هناك قيود قانونية في العديد من الولايات القضائية

- جودة صوت متغيرة بناءً على الظروف البيئية

- قد تكتشف الهواتف الحديثة اتصالات بلوتوث غير مصرح بها

- يقتصر على التقاط الصوت المحيط بدلاً من محتوى المكالمة المباشرة

SafeMyKid – أفضل تطبيق لمراقبة سجل المكالمات على الهاتف

إذا كنت تبحث عن وسيلة شرعية وأخلاقية وقانونية لمراقبة نشاط الهاتف المحمول، فإن SafeMyKid يُعد واحدًا من أكثر الحلول موثوقة. تم تصميمه خصيصًا للآباء الذين يراقبون أجهزة أطفالهم، وللشركات التي تدير هواتف الموظفين، ويركّز على المراقبة الرقمية الآمنة — وليس التنصت أو اعتراض المكالمات.

يوفر SafeMyKid رؤية شاملة لنشاط الجهاز، بما في ذلك سجل المكالمات والرسائل وبيانات الموقع والملفات، مما يضمن شفافية كاملة مع الالتزام بلوائح الخصوصية. وعلى عكس أدوات التجسس غير القانونية، لا يقوم SafeMyKid بتسجيل أو التقاط المكالمات المباشرة، ولكنه يقدّم معلومات دقيقة وشاملة عن سجلات المكالمات.

تشمل ميزاته المتقدمة مراقبة الرسائل واسترجاع المحتوى المحذوف وعرض الوسائط وتنبيهات النشاط في الوقت الفعلي، مما يمنح المستخدمين المصرّح لهم فهمًا كاملاً لسلوك الجهاز—دون الحاجة للوصول إليه بشكل دائم.

جربّه الآن عرض الفيديو التوضيحي

الميزات الرئيسية لبرنامج SafeMyKid لمراقبة سجلات المكالمات الهاتفية

عند تحديد ما يجعل SafeMyKid الحل الأمثل لكيفية التنصت على الهاتف المحمول بشكل قانوني، تبرز العديد من القدرات المميزة:

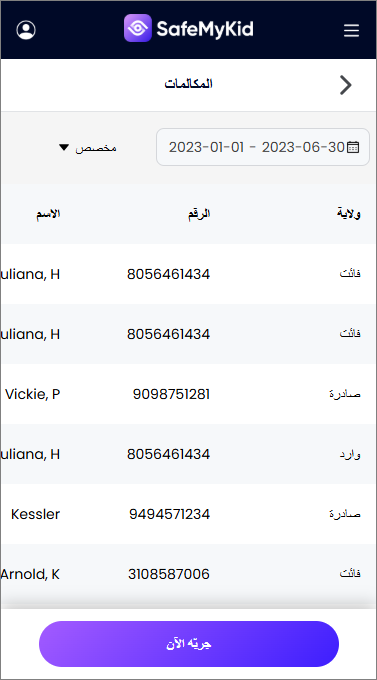

مراقبة المكالمات بشكل كامل - يمكنك الوصول إلى سجلات المكالمات مع الطوابع الزمنية وسجلات المدة وتفاصيل الاتصال لكل من الاتصالات الواردة والصادرة على الجهاز الذي تتم مراقبته.

الوصول الكامل إلى سجل المكالمات - استعرض سجلات مفصلة لجميع المكالمات الواردة والصادرة والفائتة مع الطوابع الزمنية الدقيقة ومدة المكالمة.

تحديد هوية المتصل - اطلع على أسماء جهات الاتصال كاملةً، وأرقام هواتفها، وتفاصيل جهات الاتصال المحفوظة المرتبطة بكل مكالمة.

تصفية سجل المكالمات - يمكنك تصفية سجلات المكالمات بسهولة حسب التاريخ، وجهة الاتصال، ونوع المكالمة (واردة/صادرة/فاتورة)، ومدتها.

استعادة سجل المكالمات المحذوفة - يمكنك الوصول إلى سجلات المكالمات حتى لو حُذفت من الجهاز المُراقَب.

الوصول الشامل إلى الرسائل - عرض الرسائل النصية والمحادثات عبر منصات المراسلة مثل WhatsApp وFacebook Messenger وغيرها من لوحة معلومات موحدة.

تتبع الموقع – عرض موقع الجهاز بدقة من خلال بيانات الحركة التاريخية، وإمكانيات تحديد المواقع الجغرافية، والتنبيهات القائمة على الموقع للإشراف الكامل.

الوصول إلى محتوى الوسائط – مراقبة الصور ومقاطع الفيديو والملفات الأخرى المتبادلة عبر قنوات الاتصال المختلفة على الجهاز المستهدف.

كيفية إعداد SafeMyKid لمراقبة الهاتف المحمول

يتضمن إعداد SafeMyKid لمراقبة الاتصالات المحمولة عملية مباشرة مصممة للمستخدمين الذين ليس لديهم خبرة تقنية:

جربّه الآن عرض الفيديو التوضيحي

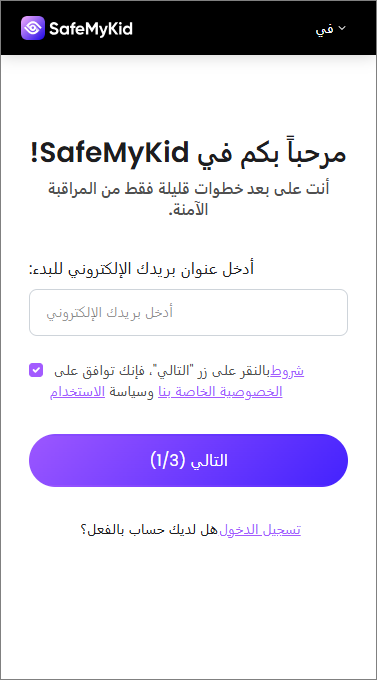

الخطوة 1: إنشاء حساب SafeMyKid الخاص بك

قم بزيارة موقع SafeMyKid للتسجيل وإنشاء حساب المراقبة الخاص بك مع إمكانيات الإشراف على الاتصالات المصممة خصيصًا لتلبية احتياجاتك المحددة.

الخطوة 2: تكوين الوصول إلى مراقبة الجهاز

بالنسبة لنظام Android: قم بتثبيت تطبيق SafeMyKid مباشرة على الجهاز المستهدف أثناء لحظة وصول قصيرة.

بالنسبة إلى iPhone: استخدم بيانات اعتماد iCloud لإنشاء مراقبة آمنة دون الحاجة إلى التثبيت الفعلي أو كسر الحماية.

الخطوة 3: بدء مراقبة سجلات المكالمات الهاتفية ونشاط الجهاز

يمكنك الوصول إلى لوحة تحكم SafeMyKid الآمنة من أي جهاز لعرض سجلات المكالمات الهاتفية وغيرها من البيانات التي تتم مراقبتها - كل ذلك في الوقت الفعلي ودون الحاجة إلى أي وصول إضافي للجهاز.

بمجرد تكوينه بشكل صحيح، يوفر SafeMyKid إمكانيات المراقبة المستمرة، وتقديم بيانات اتصال مفصلة دون الحاجة إلى مزيد من الوصول إلى الجهاز المستهدف.

الاعتبارات القانونية والأخلاقية للتنصت على الهاتف المحمول

قبل تنفيذ أي طريقة للتنصت على الهاتف المحمول، فإن فهم الإطار القانوني والأخلاقي المحيط بمراقبة الاتصالات أمر ضروري لتجنب العواقب الخطيرة المحتملة.

تتضمن سيناريوهات المراقبة المقبولة عمومًا ما يلي:

- الآباء الذين يراقبون أجهزة أطفالهم القاصرين (أقل من 18 عامًا)

- أصحاب العمل يراقبون الأجهزة المملوكة للشركة (مع الإخطار المناسب)

- الأفراد الذين يراقبون أجهزتهم الخاصة لأغراض الأمان أو الاسترداد

- إنفاذ القانون مع المذكرات المناسبة والتصاريح القانونية

ومع ذلك، فإن مراقبة الأجهزة الشخصية التي تخص أشخاص بالغين آخرين دون موافقتهم الصريحة أمر غير قانوني في معظم الولايات القضائية وقد ينتهك قوانين مختلفة بما في ذلك:

- قوانين التنصت الفيدرالية والولائية

- لوائح الاحتيال وإساءة استخدام الكمبيوتر

- قوانين حماية الخصوصية

- حظر المطاردة والمضايقة

تأكد دائمًا من أن أنشطة المراقبة الخاصة بك تتوافق مع القوانين المحلية وتحترم حدود الخصوصية المناسبة لتجنب التعقيدات القانونية.

ما هي أنواع الاتصالات التي يمكن مراقبتها؟

يفترض معظم الأشخاص أن التنصت ينطبق فقط على المكالمات الصوتية، ولكن اعتمادًا على الأداة المستخدمة، يمكنك مراقبة:

المكالمات الصوتية - بما في ذلك المكالمات الواردة والصادرة ومحتوى المكالمات في بعض الأحيان عندما يكون ذلك مسموحًا به قانونًا

الرسائل النصية - الرسائل القصيرة والرسائل متعددة الوسائط ومنصات المراسلة المختلفة

ملفات الوسائط - الصور ومقاطع الفيديو والرسائل الصوتية والمحتوى المشترك الآخر

اتصالات التطبيق - النشاط عبر تطبيقات التواصل الاجتماعي والمراسلة

بيانات الموقع - إحداثيات نظام تحديد المواقع العالمي (GPS) وسجل الحركة المرتبط بالجهاز

تحقق دائمًا من أنواع الاتصالات التي تدعمها الطريقة التي اخترتها قبل التنفيذ، وتأكد من حصولك على التصريح المناسب لجميع المحتويات التي تتم مراقبتها.

الأسئلة الشائعة حول كيفية التنصت على الهاتف المحمول

يساعد فهم إجابات هذه الأسئلة الشائعة على توضيح عملية وقيود مراقبة الهاتف المحمول:

1.ما هي الأذونات المطلوبة قبل الاستماع إلى المكالمات الهاتفية؟

يجب الحصول على موافقة قانونية من الأطراف المعنية وفقًا للقوانين المحلية. يجوز للوالدين مراقبة القاصرين، ويجوز لأصحاب العمل مراقبة أجهزة الشركة بإشعار كتابي مسبق.

2. كيف تختلف مراقبة مكالمات الهاتف المحمول عن التنصت غير القانوني؟

تتطلب المراقبة القانونية موافقةً أو ملكيةً أو تفويضًا قانونيًا. أما التنصت غير القانوني، فيتضمن تسجيل المكالمات سرًا دون إذن، مما ينتهك قوانين الخصوصية ويؤدي إلى عواقب قانونية وخيمة.

3. هل يمكن استخدام المكالمات الهاتفية المسجلة كدليل قانوني؟

نعم، ولكن فقط إذا كان التسجيل متوافقًا مع قوانين الموافقة المحلية. عادةً ما ترفض المحاكم المكالمات المسجلة بشكل غير قانوني، وقد تُعرّض المُسجِّل لعقوبات قانونية.

4. هل يجوز التنصت على الهاتف المحمول لشخص ما؟

تعتمد قانونية هذه العملية كليًا على علاقتك بمالك الجهاز والقوانين المحلية. بشكل عام، من القانوني للآباء مراقبة أجهزة أطفالهم القاصرين، وللشركات مراقبة هواتفها مع إشعار مناسب، وللأفراد مراقبة أجهزتهم الخاصة. أما مراقبة الأجهزة الشخصية للآخرين دون موافقة أو إذن من المحكمة، فهي عادةً ما تكون غير قانونية.

5. هل يجوز استخدام المحادثات التي تم التنصت عليها في المحكمة؟

عادةً ما تكون الاتصالات المُحصّلة عبر التنصت غير المُصرّح به غير مقبولة في المحكمة نظرًا للقوانين المُنظّمة لكيفية جمع الأدلة. ومع ذلك، قد تكون التسجيلات المُحصّلة بشكل صحيح، بموافقة أو تصريح قانوني مناسب، مقبولة، وذلك حسب الاختصاص القضائي والظروف.

6. كيف أحمي هاتفي من التنصت؟

لحماية جهازك، احرص على تحديث أنظمة التشغيل والتطبيقات باستمرار، واستخدم رموز مرور قوية، وقم بتمكين المصادقة الثنائية، وراجع أذونات التطبيقات بانتظام، وقم بتثبيت برامج الأمان، وتحقق من التطبيقات غير المعروفة، وقم بتعطيل ميزات مثل البلوتوث عند عدم استخدامها، وكن حذرًا بشأن الوصول المادي إلى جهازك.

خاتمة

فهم كيفية التنصت على الهاتف المحموليتضمن التنقل بين الأساليب التقنية والاعتبارات القانونية والمسؤوليات الأخلاقية.

بالنسبة لأولئك الذين لديهم احتياجات مراقبة مشروعة مثل الآباء الذين يشرفون على القاصرين، توفر حلول مثل SafeMyKid وصولاً شاملاً وقانونيًا إلى الاتصالات المحمولة عبر منصات متعددة، مع احترام قوانين الخصوصية والحفاظ على حدود الرقابة المناسبة.