6 trucos sorprendentes de cómo hackear un teléfono móvil en minutos

Muchas personas buscan en internet cómo hackear un teléfono móvil o incluso cómo hackear un número de teléfono móvil. La realidad es que estas búsquedas tienen diferentes motivaciones: desde padres preocupados por sus hijos hasta personas que sienten curiosidad.

En este artículo veremos qué implica el término “hackear”, cuáles son los riesgos, cuándo podría ser necesario y los 5 métodos más conocidos que los hackers usan.

Por qué la gente busca cómo hackear un número de teléfono móvil

Las motivaciones son variadas y, en muchos casos, comprensibles desde lo emocional o práctico. Entre las razones más comunes están:

- Protección familiar: Padres que quieren supervisar a sus hijos por seguridad.

- Sospechas personales: Personas con dudas de infidelidad o fraude.

- Prevención de estafas: Intento de recuperar o vigilar cuentas comprometidas.

- Curiosidad técnica: Interés por aprender sobre seguridad informática.

Es vital recordar que acceder a un dispositivo sin autorización es ilegal. En lugar de instrucciones para hackear, este artículo explica cómo funcionan los métodos comunes y, sobre todo, qué medidas tomar para protegerse.

SafeMyKid: La mejor manera de hackear un teléfono móvil

La solución más confiable para quienes necesitan supervisar un dispositivo, por ejemplo, padres que desean cuidar a sus hijos, es SafeMyKid. No es un hackeo ilegal, sino una herramienta de monitoreo parental diseñada para ser simple, discreta y segura.

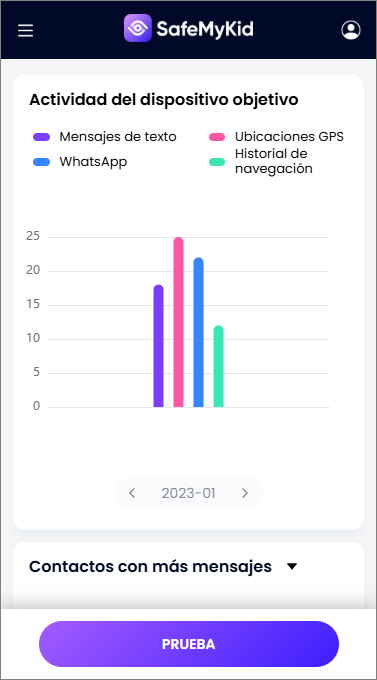

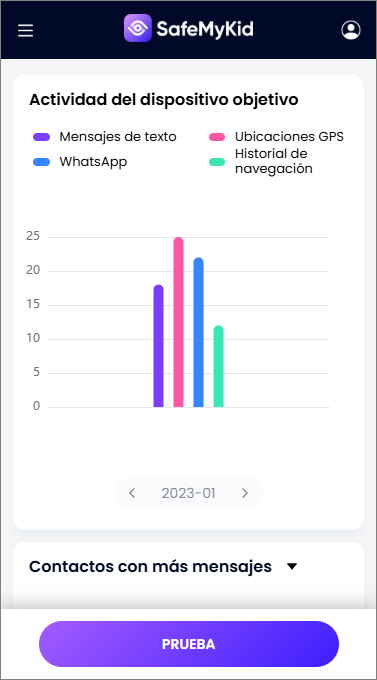

SafeMyKid ofrece una alternativa legal y segura a la pregunta de cómo hackear un teléfono móvil: permite supervisar dispositivos autorizados con consentimiento, ver ubicación, mensajes y actividad, y recibir alertas ante riesgos.

Principales características de SafeMyKid que permiten hackear un teléfono móvil

Antes de profundizar en cómo funciona SafeMyKid, es importante destacar que sus herramientas simulan la capacidad de hackear un número de teléfono móvil. Estas funciones están diseñadas para que los padres o tutores tengan un control completo.

- Hackear conversaciones de mensajería instantánea: permite acceder a chats de WhatsApp, Messenger, Facebook, Instagram o Telegram, mostrando mensajes enviados y recibidos, incluso si fueron eliminados por el usuario.

- Hackear el historial de llamadas: ofrece registros completos de llamadas entrantes, salientes y perdidas, junto con información de contacto, fechas y duración.

- Hackear la ubicación en tiempo real: rastrea la posición GPS del dispositivo de manera continua, enviando alertas si el usuario entra en zonas no seguras.

- Hackear la galería multimedia: da acceso a fotos, videos y archivos almacenados en el dispositivo, lo que ayuda a detectar contenidos sospechosos o peligrosos.

- Hackear el registro de navegación: revela los sitios web visitados, historial de búsquedas y marcadores, permitiendo identificar riesgos de fraudes, estafas o páginas inadecuadas.

- Hackear aplicaciones instaladas: muestra qué apps están en uso, su nivel de actividad y la posibilidad de bloquear aquellas que representen una amenaza.

- Hackear mensajes SMS: captura el contenido de mensajes de texto, incluidos los códigos de verificación, para brindar un mayor control del acceso al dispositivo.

- Hackear el uso del teclado: utiliza tecnología de keylogger que registra lo escrito, detectando contraseñas, búsquedas y conversaciones privadas de forma discreta.

Cómo usar SafeMyKid para hackear un teléfono móvil

Para comprender mejor cómo funciona SafeMyKid, es necesario ver el proceso paso a paso. La herramienta convierte la idea de cómo hackear un teléfono móvil en una experiencia sencilla, práctica y totalmente pensada para la supervisión parental.

Cómo hackear un teléfono Android

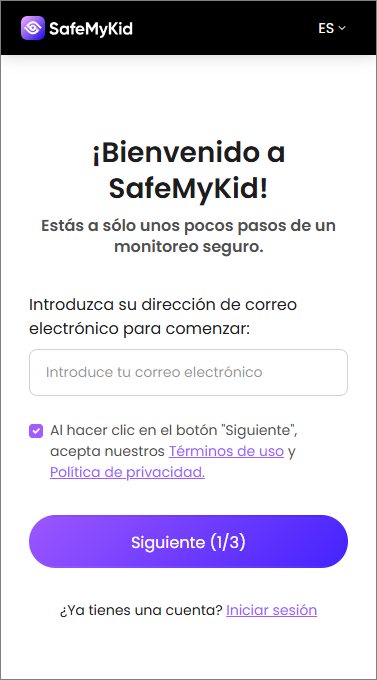

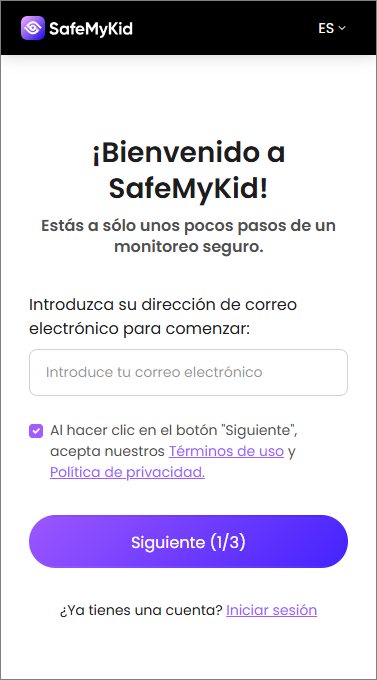

Paso 1. Crea una cuenta en SafeMyKid

Ingresa al sitio web oficial y regístrate con tu correo electrónico para acceder al panel de control.

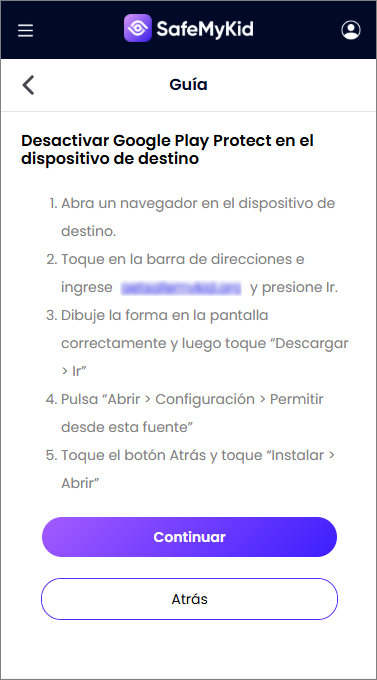

Paso 2. Instala la app en el dispositivo Android que quieres hackear

Descarga el archivo proporcionado por SafeMyKid, instálalo y otorga los permisos necesarios de monitoreo.

Paso 3. Hackea un teléfono Android

Accede al panel de control desde cualquier navegador y visualiza chats, ubicación, registros de llamadas y demás actividades del dispositivo.

Cómo hackear un iPhone

Paso 1. Regístrate en la web de SafeMyKid

Abre una cuenta gratuita o premium para habilitar las funciones avanzadas de monitoreo.

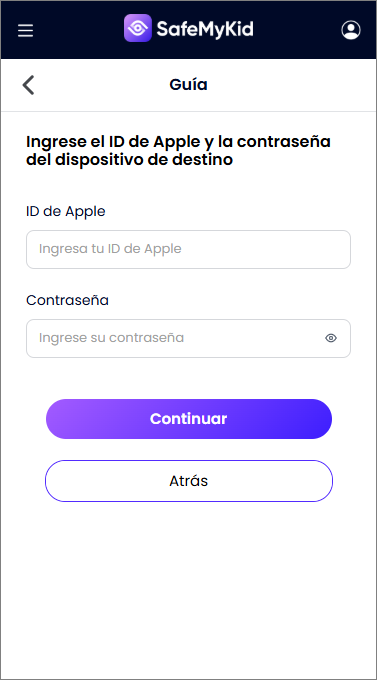

Paso 2. Vincula el Apple ID del dispositivo que quieres hackear

Introduce las credenciales del iPhone objetivo para sincronizarlo con el panel de control.

Paso 3. Hackea un iPhone

Accede a mensajes, fotos, ubicación y redes sociales del dispositivo directamente desde tu cuenta en SafeMyKid sin necesidad de instalación física.

Con este proceso, los padres logran la supervisión necesaria sin recurrir a actividades ilegales y sin complicaciones técnicas.

5 métodos más usados para hackear un teléfono móvil

Aquí explicaremos los 5 métodos principales de forma general. El objetivo es informarte, no enseñarte a ejecutarlos. De esta manera sabrás cómo funcionan y cómo protegerte.

1. Suplantación de SIM (SIM swapping)

El SIM swapping consiste en clonar o transferir el número de teléfono de la víctima a otra tarjeta SIM controlada por el atacante.

Esto le da acceso a mensajes de texto, llamadas e incluso códigos de verificación bancarios. Es un ataque difícil de detectar en el momento, pero se puede prevenir activando un PIN de SIM con la operadora y evitando compartir datos sensibles.

Limitaciones:

- Requiere datos específicos de la víctima y acceso a la operadora.

- Cada vez más operadores aplican medidas de seguridad.

- Puede levantar sospechas rápidas al perder señal en el móvil original.

2. Fallos en Bluetooth y redes locales

Las conexiones abiertas como Bluetooth o redes Wi-Fi públicas representan un gran riesgo. Los atacantes pueden explotar estas puertas de entrada para interceptar información o instalar malware en el dispositivo.

Aunque el usuario no note nada, su información puede estar siendo robada. La mejor protección es mantener Bluetooth desactivado en lugares públicos, evitar redes abiertas y actualizar constantemente el software de seguridad.

Limitaciones:

- Requiere que la víctima tenga activado Bluetooth o Wi-Fi público.

- Solo funciona en distancias limitadas.

- Es bloqueado fácilmente al usar VPN o redes seguras.

3. Explotación de vulnerabilidades de software

Cuando un teléfono no está actualizado, se convierte en un blanco fácil. Cada actualización de sistema operativo incluye parches que corrigen vulnerabilidades que los hackers pueden aprovechar.

Mediante estas fallas, un atacante puede instalar programas espía, acceder a datos o incluso tomar control del dispositivo. Mantener el móvil actualizado y activar las actualizaciones automáticas es la mejor forma de protección.

Limitaciones:

- Necesita que el software del teléfono esté obsoleto.

- Los fabricantes suelen lanzar parches rápidos.

- Detectable por soluciones de seguridad avanzadas.

4. Acceso físico al dispositivo

Un método directo y muy efectivo es el acceso físico al móvil. Si alguien consigue el teléfono por unos minutos, puede instalar aplicaciones espía o extraer información sensible.

Incluso con contraseñas, algunos atacantes utilizan programas especializados para desbloquear dispositivos. Para protegerse, se recomienda usar contraseñas seguras, bloqueo biométrico y cifrado de datos.

Limitaciones:

- Requiere tener el dispositivo en las manos.

- Fácil de frustrar con bloqueos y cifrado.

- Genera sospechas inmediatas si el móvil desaparece.

5. Cuentas en la nube comprometidas

Incluso con un teléfono protegido, la nube puede convertirse en el punto débil. Si un atacante obtiene acceso a la cuenta de Google o Apple de la víctima, puede visualizar copias de seguridad, fotos, mensajes y archivos.

La autenticación de dos factores y contraseñas fuertes son esenciales para evitar este tipo de hackeo indirecto.

Limitaciones:

- Requiere credenciales de la cuenta de la víctima.

- Fácil de prevenir con autenticación de dos factores.

- Genera alertas cuando se inicia sesión desde dispositivos desconocidos.

Limitaciones de herramientas de terceros para hackear un teléfono móvil

Muchas apps de terceros prometen controlar móviles, pero en la práctica presentan fallas y riesgos que las hacen poco fiables. Además de problemas técnicos, su uso suele ser ilegal y peligroso para la privacidad.

- Consumen mucha batería.

- Pueden ser detectadas fácilmente por antivirus.

- No siempre ofrecen actualizaciones de seguridad.

- Algunas filtran o venden datos personales.

Por eso, elegir una solución confiable como SafeMyKid es esencial: ofrece monitoreo legal, soporte regular y protección de datos, ideal para supervisión responsable y segura.

Riesgos y consecuencias de hackear un teléfono móvil

Intentar hackear un teléfono móvil puede parecer una solución rápida, pero conlleva riesgos legales, técnicos y personales severos; antes de considerar cualquier acción, conviene entender las consecuencias para la víctima y para quien lo intenta.

- Para la víctima: Robo de datos personales, pérdida de privacidad, fraudes financieros, chantajes y exposición de contactos.

- Para el atacante: Multas elevadas, antecedentes penales, posibles condenas y sanciones civiles por daños y perjuicios.

En la práctica, hackear un celular no solo compromete la información de una persona, sino también la de su red de contactos; incluso la curiosidad puede terminar en consecuencias graves.

Qué hacer si sospechas que tu teléfono está hackeado

Cuando aparecen señales de que tu dispositivo podría estar comprometido, es fundamental actuar de inmediato para reducir daños y proteger tu información personal.

- Pon el dispositivo en modo avión.

- Cambia contraseñas desde otro equipo seguro.

- Revisa movimientos bancarios y contacta con tu operadora.

- Considera reinstalar el sistema si las sospechas continúan.

Estas medidas ayudan a reducir riesgos mientras buscas ayuda profesional y garantizan que tu privacidad no se vea más afectada.

Preguntas frecuentes sobre cómo hackear un teléfono móvil

A continuación respondemos las dudas más frecuentes sobre este tema para que puedas aclarar rápidamente qué hacer y qué evitar. Estas preguntas y respuestas cubren señales, medidas urgentes, opciones legales y cómo usar herramientas seguras para proteger a tu familia.

1. ¿Puede alguien "hackear" mi teléfono solo con mi número?

No directamente, pero con técnicas como SIM swapping pueden intentar hacerlo. Por eso es clave activar un PIN en tu tarjeta SIM.

2. ¿Es posible hackear un iPhone más fácilmente que un Android?

No. Ambos sistemas tienen vulnerabilidades, pero iPhone depende más de iCloud, mientras que Android puede ser más vulnerable por descargas externas.

3. ¿Se puede recuperar la seguridad tras un hackeo?

Sí. Cambia contraseñas desde otro equipo, reinstala el sistema operativo, actualiza software y activa autenticación en dos pasos en todas tus cuentas.

4. ¿Puede alguien hackear mi celular con un mensaje o enlace?

Sí, abrir enlaces maliciosos puede instalar malware o spyware. Evita mensajes de remitentes desconocidos y no hagas clic en links sospechosos.

5. ¿Se puede hackear un teléfono sin acceso físico al dispositivo?

Sí, técnicas como malware remoto o acceso a copias de seguridad en la nube podrían permitirlo, aunque generalmente requieren vulnerabilidades específicas o descuidos del usuario.

6. ¿Cómo puedo proteger mi información bancaria en caso de hackeo?

No ingreses datos en redes públicas, activa autenticación en dos pasos, revisa movimientos regularmente y usa apps oficiales de bancos con medidas de seguridad avanzadas.

7. ¿Qué debo hacer si mi celular fue hackeado por otra persona?

Desconecta internet, cambia todas las contraseñas desde otro dispositivo seguro, elimina apps sospechosas, reinstala el sistema operativo y considera ayuda profesional para restaurar seguridad total.

Conclusión

Buscar cómo hackear un teléfono móvil es algo que muchas personas hacen por curiosidad o por preocupación, pero hay que tener claro que intentar acceder a un móvil sin permiso es ilegal, peligroso y puede traer consecuencias serias.

En lugar de eso, existen soluciones legales y seguras como SafeMyKid que permiten supervisar y proteger a la familia de forma responsable.