7 mejores apps de hacker de teléfonos que realmente funcionan (Android y iPhone)

Hoy en día, el tema de un hacker de teléfonos genera mucha curiosidad y preocupación. Desde proteger la privacidad familiar hasta entender riesgos de seguridad, es clave conocer cómo funciona este mundo.

En este artículo verás qué significa realmente hacker de celulares, cuándo es legal, señales de un posible hackeo y, sobre todo, las 7 mejores herramientas disponibles.

¿Qué es un hacker de teléfonos?

Un hacker de teléfonos es una persona con conocimientos avanzados en tecnología y seguridad que puede acceder al sistema de un dispositivo móvil, ya sea sin autorización o con fines legítimos, como pruebas de seguridad. Existen distintos tipos de hackers de celulares:

- Ético (white hat): Protege sistemas y realiza auditorías de seguridad.

- Malicioso (black hat): Roba datos o causa daños a los dispositivos.

- Gris (grey hat): Combina acciones legales con actividades no autorizadas.

Los hackers de celulares emplean técnicas como malware, troyanos, keyloggers y la explotación de vulnerabilidades en redes móviles para obtener acceso a la información y controlar dispositivos.

Cuándo está permitido usar un hacker de celulares

En la mayoría de los países, usar un hacker de celulares sin consentimiento es ilegal y puede resultar en sanciones severas. Sin embargo, existen situaciones en las que su uso está permitido y regulado por la ley:

- Auditorías de seguridad: realizadas por expertos con autorización de la empresa.

- Investigaciones judiciales: bajo orden legal emitido por autoridades competentes.

- Control parental: con el consentimiento adecuado, por ejemplo, entre padres e hijos.

La diferencia entre lo legal y lo ilegal es clara: cualquier acceso sin permiso puede conllevar multas o prisión. Por ello, si deseas monitorear un dispositivo, asegúrate de que sea con fines legítimos, especialmente para proteger la seguridad y el bienestar familiar.

7 mejores apps de hacker de telefonos

Antes de adentrarte en el mundo de los hackers de celulares, es importante conocer las herramientas más populares y eficaces. A continuación, encontrarás las 7 mejores apps de hacker de teléfonos.

1. SafeMyKid – El hacker de telefonos más recomendado

La primera y más recomendada es SafeMyKid, una herramienta diseñada originalmente para que los padres puedan proteger y supervisar el uso del celular de sus hijos, garantizando su seguridad digital y previniendo riesgos en línea.

Además de su uso familiar, SafeMyKid también puede ser utilizada por parejas que desean mantener la confianza y transparencia en la relación o por personas que buscan monitorear un dispositivo propio por razones de seguridad.

Funciones principales de SafeMyKid hacker de telefonos

Antes de decidir si SafeMyKid es la opción ideal para ti, es fundamental conocer sus funciones más destacadas. Estas herramientas explican por qué es considerada una de las mejores apps de hacker de telefonos:

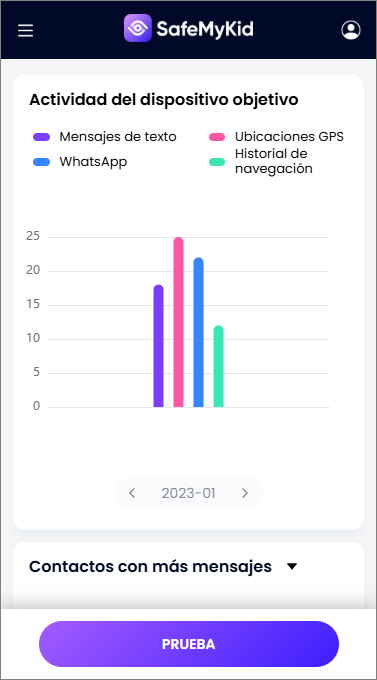

- Hackear mensajes: penetra en las aplicaciones de mensajería como WhatsApp, Messenger o SMS para extraer conversaciones sin que el propietario lo sepa.

- Hackear ubicación: infiltra el sistema de GPS del dispositivo para revelar la posición exacta en tiempo real y el recorrido completo del usuario.

- Hackear llamadas: invade el registro telefónico para obtener detalles de llamadas entrantes, salientes, duración y frecuencia de comunicación.

- Hackear redes sociales: vulnera el acceso a cuentas de Instagram, Facebook o TikTok para espiar mensajes privados, publicaciones y actividad.

- Hackear pulsaciones: utiliza un keylogger avanzado para registrar cada tecla presionada, revelando contraseñas, mensajes escritos y datos confidenciales.

- Hackear correos electrónicos: accede a la bandeja de entrada del dispositivo para revisar mensajes enviados, recibidos y eliminados sin dejar rastro.

- Hackear historial web: penetra en el navegador para descubrir qué sitios ha visitado el usuario, qué búsquedas ha hecho y cuánto tiempo pasó.

- Hackear aplicaciones: explora el listado completo de apps instaladas, detectando programas ocultos o sospechosos y permitiendo su bloqueo inmediato.

Usar SafeMyKid hacker de telefonos

Antes de comenzar a usar SafeMyKid, es importante saber que esta herramienta ha sido desarrollada para ofrecer un acceso remoto eficaz, discreto y seguro a cualquier dispositivo. Con ella podrás hackear un celular en tiempo real sin complicaciones y con resultados inmediatos.

Cómo hackear un iPhone en tiempo real

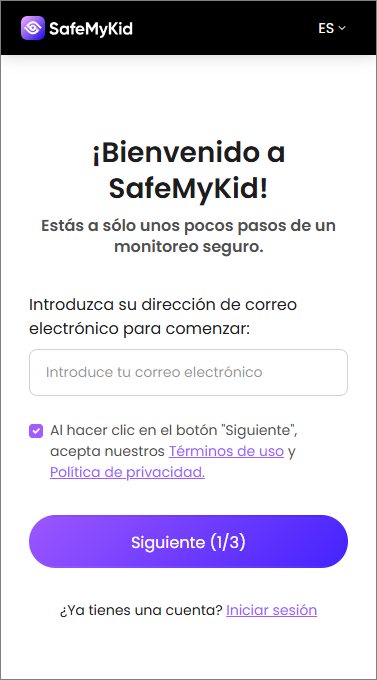

Paso 1. Crea una cuenta en el sitio de SafeMyKid

Regístrate con tu correo electrónico y configura tu panel de monitoreo personalizado.

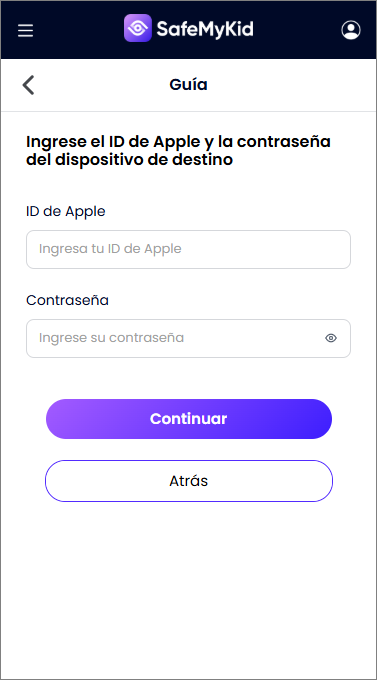

Paso 2. Introduce las credenciales de iCloud del objetivo

Conéctate al dispositivo sin necesidad de acceso físico y sincroniza todos los datos automáticamente.

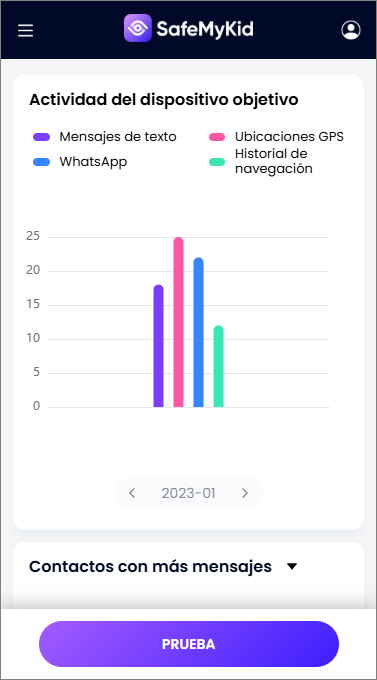

Paso 3. Hackea un iPhone en tiempo real

Supervisa mensajes, registros, ubicación y aplicaciones en vivo desde cualquier navegador o dispositivo.

Cómo hackear un Android en tiempo real

Paso 1. Crea una cuenta en SafeMyKid

Regístrate en el sitio oficial y elige el plan que mejor se adapte a tus necesidades de monitoreo.

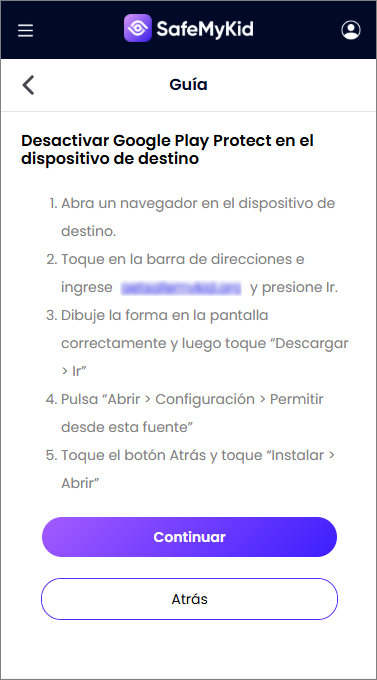

Paso 2. Descarga e instala la app en el dispositivo objetivo

Accede físicamente al celular y sigue las instrucciones de instalación para que la app funcione en segundo plano.

Paso 3. Hackea un Android en tiempo real

Inicia sesión en tu panel de control y observa mensajes, ubicaciones, llamadas y redes sociales en tiempo real.

SafeMyKides legal, pensado para padres, fácil de usar y ofrece control completo sin complicaciones. Ninguna otra herramienta combina tanta simplicidad con potencia de seguridad.

2. Métodos Oficiales (Google / Apple)

Los sistemas operativos Android e iOS ofrecen herramientas integradas para la supervisión básica de dispositivos, diseñadas principalmente para el control parental.

Google Family Link permite a los padres establecer límites de uso, gestionar aplicaciones instaladas y rastrear el uso del dispositivo en Android.

Apple Screen Time, por su parte, ofrece funciones similares en iOS, como limitar el tiempo de pantalla, restringir contenido y establecer horarios de uso.

Pros:

- Son herramientas oficiales, seguras y fáciles de activar.

- No requieren instalación adicional ni acceso físico complejo.

- Funcionan bien para el control parental básico.

Contras:

- No permiten ver mensajes ni redes sociales en detalle.

- No ofrecen monitoreo en tiempo real preciso.

- No permiten acceder a contraseñas o ubicaciones avanzadas.

3. mSpy

mSpy es una de las aplicaciones más conocidas para hackear teléfonos de forma remota y discreta. Funciona tanto en Android como en iPhone, ofreciendo acceso a mensajes, llamadas, ubicaciones GPS, redes sociales y mucho más.

Después de instalarla en el dispositivo objetivo o conectar la cuenta iCloud, mSpy recopila información en segundo plano sin alertar al usuario.

Pros:

- Permite hackear mensajes, llamadas, redes sociales y ubicación sin ser detectado.

- Compatible con iOS y Android, incluso sin acceso físico en algunos casos.

- Panel de control claro y fácil de usar con datos actualizados constantemente.

Contras:

- Es una herramienta de pago con planes mensuales.

- Requiere acceso físico inicial en algunos dispositivos Android.

- Algunas funciones avanzadas requieren permisos de root o jailbreak.

4. FlexiSPY

FlexiSPY es una de las herramientas más potentes para hackear celulares, diseñada para quienes necesitan funciones avanzadas de monitoreo.

Permite interceptar llamadas en tiempo real, escuchar el entorno a través del micrófono, leer mensajes eliminados, ver el historial del navegador y más. También ofrece acceso remoto completo a aplicaciones, lo que la convierte en una opción ideal para empresas o investigadores.

Pros:

- Puede interceptar llamadas y activar el micrófono de forma remota.

- Ofrece funciones de hackeo avanzado como keylogger y captura de pantalla.

- Monitorea prácticamente todas las actividades del dispositivo.

Contras:

- Interfaz menos intuitiva para usuarios principiantes.

- Requiere instalación física obligatoria en el dispositivo objetivo.

- Precio más alto que otras opciones del mercado.

5. uMobix

uMobix se ha convertido en una de las apps de hacker de teléfonos más populares por su simplicidad y eficacia. Permite acceder a mensajes de texto, llamadas, contactos, redes sociales, ubicación GPS, historial de navegación y mucho más.

Su configuración es sencilla: basta con instalarla en el dispositivo o introducir las credenciales de iCloud para empezar a recibir datos. uMobix actualiza la información casi en tiempo real, lo que la hace ideal para padres o parejas que desean conocer la actividad del teléfono objetivo.

Pros:

- Fácil de configurar y usar, incluso sin experiencia técnica.

- Monitorea más de 30 aplicaciones y redes sociales.

- Ofrece actualizaciones en tiempo real del dispositivo objetivo.

Contras:

- Algunas funciones requieren acceso físico al dispositivo.

- La versión gratuita tiene funciones limitadas.

- No incluye herramientas de hackeo tan avanzadas como FlexiSPY.

6. Hoverwatch

Hoverwatch es una herramienta eficaz para hackear celulares sin ser detectada. Funciona en segundo plano y recopila información sobre mensajes, llamadas, ubicación GPS, contactos y actividad en redes sociales.

Además, permite capturar fotos con la cámara frontal del dispositivo de forma remota, ideal para identificar al usuario que lo utiliza. Su instalación es rápida y su interfaz sencilla, lo que la hace una opción muy útil tanto para padres como para empleadores.

Pros:

- Totalmente invisible para el usuario del dispositivo.

- Captura información detallada de mensajes, llamadas y ubicación.

- Permite tomar fotos en secreto usando la cámara frontal.

Contras:

- Solo está disponible para Android y Windows.

- No ofrece algunas funciones avanzadas como el keylogger completo.

- Puede requerir permisos adicionales en ciertas versiones del sistema operativo.

7. Spyzie

Spyzie es otra poderosa aplicación de hackers de celulares, ideal para monitorear toda la actividad digital de un dispositivo. Permite leer mensajes, rastrear llamadas, acceder al historial de navegación, supervisar redes sociales y revisar el calendario o los archivos multimedia.

Además, incluye herramientas para localizar el dispositivo en tiempo real y recibir alertas si se detectan actividades sospechosas. Su diseño intuitivo facilita el uso, incluso para usuarios sin conocimientos técnicos avanzados.

Pros:

- Ofrece un monitoreo integral de múltiples funciones del dispositivo.

- Compatible con la mayoría de los sistemas operativos móviles.

- Incluye alertas automáticas ante comportamientos sospechosos.

Contras:

- No incluye funciones avanzadas como interceptación de llamadas.

- Puede requerir acceso físico para la instalación inicial.

- Algunas funciones premium solo están disponibles en planes de pago.

Herramientas avanzadas de hacking utilizadas por profesionales

Los expertos en ciberseguridad utilizan herramientas avanzadas para analizar vulnerabilidades, interceptar datos y probar la resistencia de los dispositivos móviles. Estas herramientas son empleadas principalmente con fines legales y de auditoría:

- Metasploit: permite explotar fallos del sistema y probar defensas de seguridad mediante ataques simulados.

- Burp Suite: analiza el tráfico web y detecta vulnerabilidades en aplicaciones móviles.

- Wireshark: captura y examina paquetes de red en tiempo real para descubrir accesos no autorizados.

- Kali Linux: ofrece un entorno completo para pruebas de penetración y análisis forense.

- Hydra: ejecuta ataques de fuerza bruta para evaluar la solidez de contraseñas y sistemas de autenticación.

Estas herramientas, cuando se usan de forma ética, ayudan a proteger dispositivos frente a hackers malintencionados.

Consideraciones éticas y riesgos de usar hackers de telefonos

Aunque existan muchas aplicaciones, incluso las más confiables pueden utilizarse de forma indebida. Es fundamental que cualquier hacker de teléfonos actúe con responsabilidad, ética y dentro del marco legal. El uso indebido puede llevar a consecuencias graves.

- Privacidad: invadir la intimidad de otra persona sin autorización viola derechos fundamentales.

- Uso adecuado: debe limitarse exclusivamente a la protección familiar, supervisión de hijos o auditorías de seguridad autorizadas.

Recordar estas consideraciones es clave para evitar problemas legales y éticos al usar este tipo de herramientas.

Señales de que tu teléfono ha sido hackeado

A veces, un hacker de celulares puede haber accedido a tu dispositivo sin que lo sepas. Estos ataques suelen pasar desapercibidos, pero existen señales claras que pueden indicar una intrusión.

Prestar atención a estos síntomas es clave para proteger tu información personal y actuar a tiempo.

- Consumo excesivo de batería: El dispositivo se descarga rápidamente sin un uso intensivo.

- Aplicaciones desconocidas: Aparecen apps que no recuerdas haber instalado.

- Uso inusual de datos móviles: El consumo aumenta sin explicación.

- Cámara o micrófono activos: Se encienden solos sin tu intervención.

Si notas estos comportamientos, es posible que un hacker de teléfonos haya accedido a tu dispositivo.

Mejores prácticas para protegerse contra hackers de telefonos

Antes de hablar de las apps, es importante entender cómo cuidarte y reducir al máximo los riesgos de sufrir un ataque:

- Actualiza siempre el sistema operativo y las aplicaciones para cerrar vulnerabilidades que puedan ser explotadas por hackers de celulares.

- Usa contraseñas fuertes, únicas y combina letras, números y símbolos; además, activa la verificación en dos pasos para mayor seguridad.

- Evita conectarte a redes Wi-Fi públicas o abrir enlaces sospechosos que puedan instalar malware sin tu consentimiento.

- Instala un antivirus o software de seguridad confiable que detecte intentos de hackeo en tiempo real.

Estas prácticas reducen significativamente las posibilidades de que un hacker de teléfonos acceda a tu información y mantendrán tu privacidad protegida.

Preguntas frecuentes sobre hackers de telefonos

Después de conocer qué es un hacker de teléfonos, sus usos legales, señales de riesgo y las mejores herramientas disponibles, es normal que aún surjan dudas específicas. Para ayudarte a aclararlas, hemos preparado una lista de preguntas frecuentes con respuestas detalladas.

1. ¿Se puede hackear un celular sin acceso físico?

Sí, muchas herramientas permiten hacerlo si conoces las credenciales de la cuenta o usas métodos de sincronización en la nube.

2. ¿Es posible eliminar un hacker de celulares una vez dentro?

Sí, restaurando el dispositivo a valores de fábrica y cambiando todas las contraseñas asociadas.

3. ¿Los hackers de teléfonos pueden leer mensajes eliminados?

Algunas herramientas avanzadas permiten recuperar mensajes borrados si han sido sincronizados o respaldados previamente.

4. ¿Puedo usar un hacker de teléfonos en varios dispositivos a la vez?

Sí, muchas apps ofrecen planes multiusuario para monitorear más de un teléfono desde un solo panel.

5. ¿Un hacker de celulares puede clonar completamente un dispositivo?

Algunas herramientas avanzadas pueden replicar datos y configuraciones, pero el proceso suele ser complejo y requiere permisos especiales.

Conclusión

Un hacker de teléfonos puede representar un riesgo importante cuando se utiliza con malas intenciones, pero también puede convertirse en una herramienta útil y valiosa si se emplea de forma responsable.

Para un uso práctico y seguro, lo más recomendable es optar por soluciones confiables como SafeMyKid, que ofrecen a los padres control parental, supervisión y tranquilidad sin complicaciones.