¿Cómo Hackean Tu Celular? 6 Métodos Explicados

La pregunta "¿cómo hackean tu celular?" se ha vuelto cada vez más relevante ya que nuestros dispositivos almacenan más información personal y financiera sensible que nunca antes.

Muchos usuarios en todo el mundo también se preguntan "como hackean tu celular" mientras las preocupaciones sobre la seguridad móvil continúan aumentando globalmente.

Por Qué Es Crucial Entender Cómo Hackean Tu Celular

La pregunta "¿cómo saber cuándo hackean tu celular?" se ha vuelto cada vez más importante ya que los smartphones ahora contienen prácticamente todos los aspectos de nuestras vidas digitales.

Cuando los hackers obtienen acceso no autorizado a tu dispositivo móvil, potencialmente adquieren:

- Credenciales bancarias e información financiera

- Fotos personales y conversaciones privadas

- Acceso a correo electrónico y cuentas de redes sociales

- Datos de ubicación y patrones de movimiento

- Información empresarial y documentos confidenciales

- Detalles de identidad que permiten fraude e impostura

Al reconocer los métodos comunes de hackeo y sus señales de advertencia, puedes tomar medidas proactivas para asegurar tu dispositivo antes de que ocurra una violación, previniendo la significativa interrupción y daño que típicamente causa el hackeo móvil.

6 Métodos que Usan los Hackers para Hackear Tu Celular(con Riesgos)

Entender exactamente cómo los hackers obtienen acceso a smartphones es esencial para reconocer amenazas potenciales e implementar medidas de protección efectivas.

1. Aplicaciones Maliciosas y Apps Troyanizadas

"¿Cómo hackean tu celular?" una de las respuestas más comunes está en las aplicaciones maliciosas. Los hackers a menudo disfrazan malware dentro de versiones populares de aplicaciones o desarrollan aplicaciones de utilidad falsas (linternas, limpiadores, etc.) con funcionalidad oculta.

También explotan tiendas de aplicaciones de terceros con menor control de seguridad y usan activación retardada para evitar detección inmediata.

Cómo funciona:

- Crear versiones falsas de aplicaciones populares con malware incorporado

- Desarrollar aplicaciones de utilidad (linternas, limpiadores, etc.) con funcionalidad oculta

- Publicar en tiendas de aplicaciones de terceros con menor control de seguridad

- Implementar activación retardada para evitar detección inmediata

Riesgos principales:

- Robo de credenciales bancarias y datos financieros

- Acceso no autorizado a fotos, videos y mensajes personales

- Interceptación de información de inicio de sesión en otras aplicaciones

Estrategias de protección:

- Descargar aplicaciones exclusivamente de tiendas oficiales (Google Play, Apple App Store)

- Investigar desarrolladores de aplicaciones antes de la instalación

- Revisar cuidadosamente las solicitudes de permisos

- Instalar software de verificación de aplicaciones que busque código malicioso

El riesgo de aplicaciones maliciosas continúa creciendo a medida que los hackers se vuelven más sofisticados en disfrazar código peligroso dentro de aplicaciones aparentemente inocentes.

2. Explotación de Wi-Fi Público

Las redes Wi-Fi públicas son otra respuesta pasada por alto a "¿cómo saber cuándo hackean tu celular?". Los puntos de acceso no seguros permiten a los hackers interceptar datos, monitorear navegación o inyectar código malicioso directamente en tu dispositivo.

Cómo funciona:

- Crear puntos de acceso falsos con nombres similares a redes legítimas

- Realizar ataques de "hombre en el medio" para interceptar comunicaciones

- Usar rastreadores de paquetes para capturar datos no cifrados

- Explotar vulnerabilidades de red para inyectar código malicioso

Riesgos principales:

- Interceptación de credenciales de inicio de sesión en tiempo real

- Monitoreo de toda la actividad de navegación no cifrada

- Alteración de sitios web visitados para incluir malware

Estrategias de protección:

- Usar una VPN al conectarse a Wi-Fi público

- Evitar acceder a cuentas sensibles en redes públicas

- Verificar autenticidad de la red antes de conectarse

- Desactivar características de conexión automática para redes Wi-Fi

El riesgo del Wi-Fi público ha aumentado a medida que más actividades sensibles se mueven a dispositivos móviles, creando oportunidades lucrativas para hackers dirigidos a estas redes.

3. Spyware y Software de Monitoreo

El software de vigilancia especializado proporciona una de las respuestas más directas a "¿cómo hackean tu celular?" dando a los atacantes acceso completo a las actividades del dispositivo.

Cómo funciona:

- Instalar aplicaciones de monitoreo durante breve acceso físico

- Enviar spyware a través de enlaces o archivos adjuntos engañosos

- Usar exploits de instalación remota para ataques dirigidos

- Aprovechar herramientas legítimas de monitoreo para propósitos ilegítimos

Riesgos principales:

- Vigilancia continua y completa de todas las actividades del dispositivo

- Acceso remoto a información personal, financiera y profesional

- Capacidad para activar cámara y micrófono silenciosamente

Estrategias de protección:

- Mantener tu dispositivo físicamente seguro

- Mantener control de acceso estricto con autenticación fuerte

- Escanear regularmente en busca de aplicaciones no autorizadas

- Mantener sistemas operativos actualizados con parches de seguridad

El spyware se ha vuelto más sofisticado y difícil de detectar, con algunas versiones avanzadas que no dejan casi rastros visibles en dispositivos infectados.

4. Intercambio de SIM y Secuestro de Número de Teléfono

El intercambio de SIM representa una amenaza creciente donde los atacantes toman control del número de teléfono de una víctima para eludir medidas de seguridad.

Cómo funciona:

- Explotar amenazas internas en operadoras móviles

- Usar información personal robada para autorizar transferencias de número

- Crear identificación falsa para hacerse pasar por titulares de cuenta

Riesgos principales:

- Interceptación de códigos de verificación para todas las cuentas vinculadas

- Restablecimiento forzado de contraseñas en servicios financieros y redes sociales

- Acceso a comunicaciones personales y profesionales

- Bloqueo del propietario legítimo fuera de sus propias cuentas

Estrategias de protección:

- Añadir protección PIN a tu cuenta celular

- Usar aplicaciones de autenticación en lugar de SMS para autenticación de dos factores

- Verificar regularmente con tu operador sobre opciones de seguridad de cuenta

- Monitorear actividad de cuenta para cambios no autorizados

El intercambio de SIM se ha vuelto más común a medida que los números de teléfono se utilizan cada vez más para verificación de identidad y recuperación de cuenta.

5. Vulnerabilidades del Sistema Operativo

Las fallas de seguridad no parcheadas en sistemas operativos móviles proporcionan a los hackers oportunidades para obtener acceso no autorizado a dispositivos.

Cómo funciona:

- Explotar vulnerabilidades conocidas antes de que los usuarios actualicen

- Desarrollar exploits de día cero para fallas previamente desconocidas

- Encadenar múltiples vulnerabilidades menores para acceso al sistema

- Dirigirse a dispositivos obsoletos que ya no reciben actualizaciones de seguridad

Riesgos principales:

- Compromiso a nivel de sistema que evade todas las protecciones de seguridad

- Instalación de puertas traseras permanentes en el sistema

- Acceso privilegiado a todas las aplicaciones y datos almacenados

Estrategias de protección:

- Instalar actualizaciones del sistema operativo inmediatamente

- Habilitar actualizaciones automáticas de seguridad

- Considerar actualización de dispositivo cuando finalice el soporte de seguridad

- Usar soluciones de seguridad que monitoreen intentos de explotación

El período entre el descubrimiento de vulnerabilidades y la instalación de parches sigue siendo un período crítico que los hackers explotan activamente.

6. Vulnerabilidades de Bluetooth y NFC

Las tecnologías de comunicación inalámbrica como Bluetooth y NFC crean vectores de ataque adicionales para hackers cercanos.

Cómo funciona:

- Ataques basados en Bluetooth como BlueBorne o KNOB

- Exploits NFC que requieren proximidad física cercana

- Ataques de "hombre en el medio" en conexiones inalámbricas

- Explotar implementaciones de Bluetooth desactualizadas

Riesgos principales:

- Acceso no autorizado sin interacción del usuario

- Transferencia silenciosa de datos desde el dispositivo

- Infección por malware a través de conexiones de proximidad

- Intercepción de datos transmitidos a otros dispositivos

Estrategias de protección:

- Desactivar Bluetooth y NFC cuando no estén en uso

- Mantener estas tecnologías actualizadas con parches de seguridad

- Ser cauteloso al emparejar con dispositivos desconocidos

- Usar modo "no detectable" cuando Bluetooth sea necesario

Aunque estos ataques típicamente requieren mayor proximidad que otros métodos, los espacios públicos concurridos proporcionan amplias oportunidades para explotación.

SafeMyKid: La Herramienta Más Confiable para Hackear el Teléfono de Alguien

Si alguna vez te has preguntado "¿cómo saber cuándo hackean tu celular?", SafeMyKid proporciona una solución potente, ética y discreta.

A diferencia de métodos ilegales o poco confiables, SafeMyKid ofrece una forma confiable de acceder y hackear un teléfono sin detección, dándote control total sobre la actividad digital.

SafeMyKid opera silenciosamente en modo sigiloso, permitiéndote hackear un dispositivo objetivo y obtener información sobre llamadas, mensajes, ubicación y actividad en redes sociales sin dejar rastros.

La aplicación está diseñada para padres, parejas e individuos que necesitan una herramienta confiable para descubrir la verdad.

Características Clave para Hackear el Teléfono de Alguien con SafeMyKid

SafeMyKid proporciona potentes herramientas de hackeo que te permiten rastrear un dispositivo objetivo discretamente. Aquí están las principales características que la convierten en la solución más confiable:

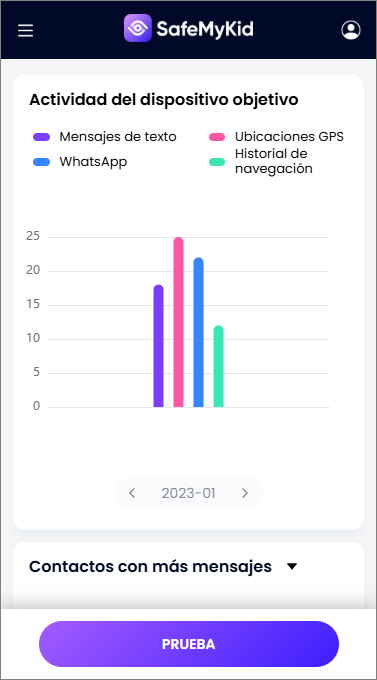

Leer Mensajes SMS - Monitorea los mensajes de texto del teléfono para ver todos los SMS enviados, recibidos e incluso eliminados con marcas de tiempo y detalles del remitente.

Monitoreo de Ubicación GPS - Rastrea la ubicación GPS en tiempo real del teléfono monitoreado y visualiza el historial completo de ubicación.

Monitoreo de Registro de Llamadas - Verifica registros completos de llamadas entrantes, salientes y perdidas, incluida la duración y detalles de contacto.

Monitoreo con Keylogger - Captura cada pulsación de tecla realizada en el teléfono monitoreado, incluidas contraseñas, términos de búsqueda y chats privados.

Monitoreo de Tarjeta SIM - Rastrea detalles y cambios de tarjeta SIM para saber cuándo el usuario cambia o reemplaza su SIM.

Monitoreo de Historial del Navegador - Monitorea el historial de navegación para ver todos los sitios web visitados y bloquea páginas inseguras.

Monitoreo en Modo Sigiloso - Opera en modo 100% oculto para que el propietario del teléfono nunca sepa que su dispositivo está siendo monitoreado.

Cómo Hackear el Celular de Alguien en 3 Simples Pasos

Una vez que tu cuenta está lista, el siguiente paso es configurar la aplicación en el teléfono objetivo para comenzar a desbloquear potentes funciones de Hacker.

Paso 1. Crea una Cuenta

Regístrate en el sitio web de SafeMyKid con tu correo electrónico.

Paso 2. Configura la Aplicación SafeMyKid

Para Android: Instala la aplicación directamente durante un breve momento de acceso al teléfono de tu pareja. La aplicación se oculta automáticamente después de la instalación.

Para iPhone: Usa las credenciales de iCloud de tu pareja para monitorear remotamente sin necesidad de acceso físico a su dispositivo.

Paso 3. Comienza a Hackear el teléfono de alguien

Inicia sesión en tu panel de SafeMyKid y hackea llamadas, chats, GPS y aplicaciones del teléfono en tiempo real.

Señales de Advertencia de que Tu Celular Ha Sido Hackeado

Reconocer los indicadores de un dispositivo comprometido es crucial para abordar brechas de seguridad antes de que ocurra un daño significativo.

Si te preguntas "¿cómo saber si están hackeando tu celular?" y si tu dispositivo podría estar ya afectado, presta atención a estas señales reveladoras:

Problemas de Rendimiento

- Batería agotándose inusualmente rápido a pesar de patrones de uso normales

- Dispositivo calentándose incluso cuando no se usan aplicaciones que consumen mucho procesador

- Rendimiento lento o bloqueos frecuentes sin explicación clara

- Aplicaciones tardando más en cargar o funcionando erráticamente

Comportamiento Inusual

- Teléfono iluminándose o activándose cuando no está en uso

- Sonidos extraños o ruido de fondo durante llamadas

- Reinicios aleatorios o apagados sin iniciación del usuario

- Aplicaciones abriéndose por sí solas o ejecutándose en segundo plano

Si notas varias de estas señales de advertencia, tu dispositivo puede estar ya comprometido, requiriendo intervención de seguridad inmediata para prevenir mayor daño.

Preguntas Frecuentes Sobre Hackeo de Celulares

Preguntas comunes que las personas hacen cuando están preocupadas por la seguridad móvil:

1. ¿Alguien puede hackear mi teléfono llamándome?

Aunque extremadamente raro, atacantes sofisticados potencialmente pueden explotar vulnerabilidades en protocolos de llamada o redes de operadores a través de llamadas especialmente diseñadas.

2. ¿Cómo puedo saber si mi teléfono tiene spyware?

Señales de spyware incluyen drenaje inusual de batería, calentamiento inesperado, mayor uso de datos, sonidos extraños durante llamadas, y el dispositivo iluminándose cuando no está en uso.

3. ¿El restablecimiento de fábrica elimina un hackeo?

Un restablecimiento de fábrica generalmente elimina la mayoría de las formas de malware y spyware de tu dispositivo al restaurar el sistema operativo a su estado original.

Sin embargo, ataques más sofisticados que se dirigen directamente al firmware o al hardware podrían persistir incluso después de un restablecimiento.

4. ¿Un restablecimiento de fábrica elimina el hackeo de un celular?

Un restablecimiento de fábrica puede eliminar la mayoría del malware convencional, pero tiene limitaciones significativas.

Algunos tipos de malware persistente pueden sobrevivir a un restablecimiento instalándose en particiones del sistema que no se borran durante el proceso.

Ataques más avanzados pueden modificar el firmware de un dispositivo, como el gestor de arranque o los componentes de hardware, dejándolos completamente intactos después del restablecimiento.

Conclusión

Entender "cómo hackean tu celular" es el primer paso crítico hacia implementar estrategias efectivas de protección.

Al combinar esta tecnología con prácticas fundamentales de seguridad como actualizaciones regulares, instalación cuidadosa de aplicaciones, y conciencia de seguridad de red, puedes reducir significativamente tu riesgo de convertirte en otra estadística de hackeo móvil.