Comment Espionner un Portable : 6 Méthodes de Sécurité Numérique

Trouver des solutions fiables pour "comment espionner un portable" est devenu de plus en plus pertinent pour ceux qui doivent surveiller la sécurité en ligne des enfants, ou répondre à de sérieuses préoccupations relationnelles.

Les technologies d’espionnage mobile permettent de surveiller un téléphone sans compétences techniques.

Que Rechercher dans les Solutions Efficaces d'Espionnage de Téléphone Portable

Les solutions efficaces d’espionnage de téléphone portable combinent discrétion, portée et facilité d’utilisation. Elles fonctionnent en mode furtif, sans alerte ni icône visible, et donnent accès aux messages, appels, réseaux sociaux, localisation et applis.

Leur installation est simple et ne nécessite pas de compétences techniques. Une fois en place, elles restent actives malgré les mises à jour du téléphone.

Pour ceux qui cherchent comment espionner un portable à distance, ces outils permettent de consulter les données en temps réel via un tableau de bord sécurisé. Ces outils doivent être utilisés dans un cadre légal clair, comme la supervision parentale ou la gestion d’appareils professionnels.

SafeMyKid : La Solution la Plus Fiable pour Espionner un Téléphone Portable

Lorsque vous recherchez la réponse la plus complète à "comment espionner un téléphone mobile", SafeMyKid se distingue comme la solution de surveillance par excellence pour les parents, les employeurs et les personnes ayant des besoins légitimes de supervision.

SafeMyKid offre de puissantes capacités de surveillance grâce à une technologie sophistiquée qui fournit une visibilité complète sur toutes les activités de l'appareil, les messages et les données de localisation sans détection ni impact sur les performances.

Fonctionnant en toute discrétion, l’outil surveille l’usage du téléphone et fournit un aperçu complet pour la supervision parentale, la gestion d’entreprise ou la surveillance autorisée.

Fonctionnalités Clés de SafeMyKid pour la Espionner des Téléphones Portables

Lors de l'évaluation de ce qui fait de SafeMyKid la solution optimale pour "comment espionner un portable", plusieurs capacités distinctives se démarquent :

Accès Complet aux Messages – Visualisez tous les SMS, WhatsApp, Facebook Messenger et autres conversations d'applications avec le contenu complet et les coordonnées des contacts, même si les messages ont été supprimés.

Surveillance des Appels – Accédez à l'historique complet des appels, y compris les appels entrants, sortants et manqués avec les coordonnées des contacts, la durée des appels et les horodatages, même pour les enregistrements d'appels supprimés.

Suivi de Localisation en Temps Réel – Surveillez la localisation actuelle et l'historique complet des déplacements avec des coordonnées GPS précises, des chronologies de mouvements et des capacités de géofencing.

Surveillance des Médias Sociaux – Suivez les activités sur Instagram, Snapchat, Tinder et autres plateformes qui pourraient contenir des communications importantes ou du contenu préoccupant.

Fonctionnement Furtif – Fonctionne de manière totalement invisible sans icônes d'application, notifications ou décharge de batterie qui pourraient alerter l'utilisateur des activités de surveillance.

Accès au Tableau de Bord à Distance – Visualisez toutes les informations collectées depuis n'importe quel appareil via un portail en ligne sécurisé sans avoir besoin d'un accès physique répété au téléphone cible.

Comment Utiliser SafeMyKid pour Espionner un Téléphone Portable

La configuration de SafeMyKid pour espionner un téléphone portable implique un processus simple conçu pour les utilisateurs sans expertise technique :

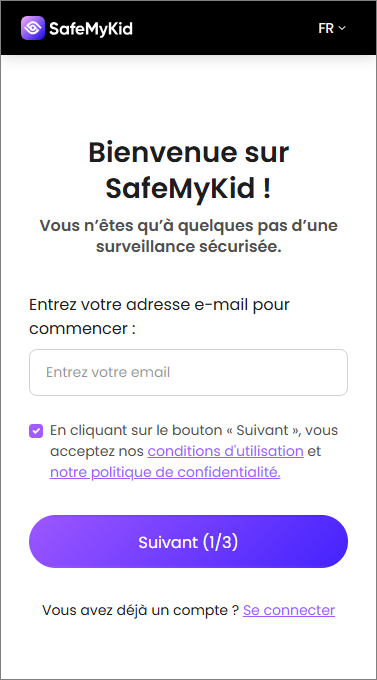

Étape 1. Créez Votre Compte SafeMyKid

Visitez le site officiel de SafeMyKid et inscrivez-vous pour établir votre compte de surveillance sécurisé.

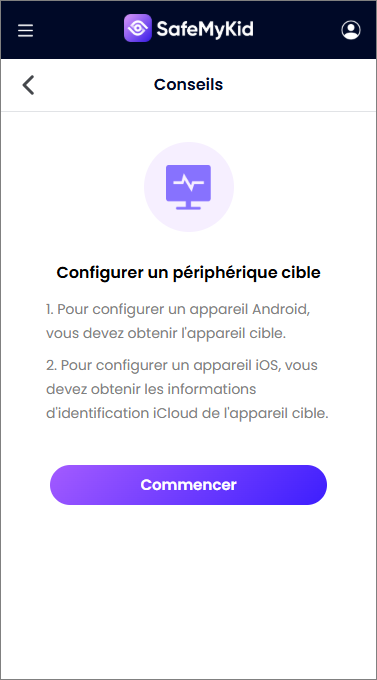

Étape 2. Configurez l'Application SafeMyKid

Pour Android : Installez l'application SafeMyKid lors d'un bref accès à l'appareil cible. L'application se cache automatiquement après l'installation.

Pour iPhone : Utilisez les identifiants iCloud pour activer la surveillance sans installation physique.

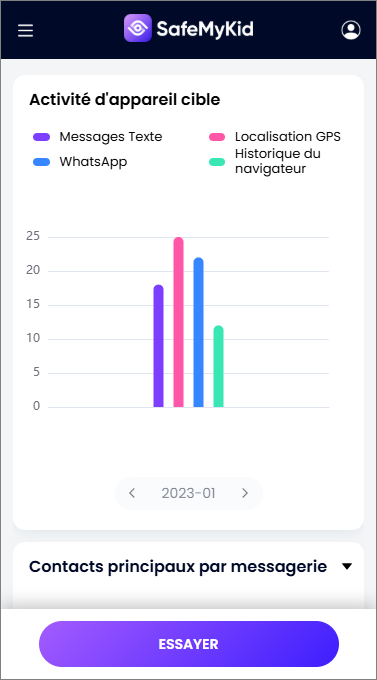

Étape 3. Commencez à Espionner le Téléphone Portable

Accédez à votre tableau de bord sécurisé depuis n'importe quel appareil pour voir toutes les activités du téléphone cible, y compris les messages, les appels, la localisation et l'utilisation des réseaux sociaux sans détection.

Une fois configuré, SafeMyKid fournit des mises à jour continues, vous permettant d'espionner l'utilisation du téléphone à tout moment depuis votre tableau de bord sécurisé, sans accès supplémentaire à l'appareil.

5 Moins Recommandé Méthodes pour Espionner un Portable (avec Limitations)

Lorsque vous recherchez comment espionner un téléphone mobile à distance gratuitement, plusieurs approches existent au-delà des applications de surveillance spécialisées :

1. Espionnage via Compte iCloud/Google

Les comptes de services cloud liés aux smartphones contiennent souvent des données étendues sur l'appareil qui peuvent être consultées à distance lorsque vous disposez des identifiants du compte. Cette méthode est particulièrement utile pour ceux qui cherchent comment espionner un portable sans y avoir accès gratuitement.

Cette approche exploite les fonctionnalités de synchronisation légitimes qui sauvegardent les données de l'appareil vers des services cloud, fournissant potentiellement un accès aux messages, photos, contacts et parfois à l'historique de localisation.

Pour mettre en œuvre la surveillance via compte cloud :

- Obtenez les identifiants Apple ID/mot de passe ou compte Google de la cible

- Connectez-vous au portail web associé (iCloud.com ou Compte Google)

- Naviguez vers les sections pertinentes contenant les données sauvegardées

- Accédez au contenu synchronisé, y compris les messages, photos et localisation

- Vérifiez régulièrement les nouvelles informations à mesure qu'elles se synchronisent

Limites:

- Nécessite de connaître les identifiants de compte actuels (obstacle majeur à l'accès)

- L'authentification à deux facteurs peut empêcher l'accès même avec le mot de passe

- De nombreux utilisateurs ne sauvegardent pas toutes les données vers les services cloud

- Limité aux données configurées pour être synchronisées

- Les alertes de connexion peuvent notifier l'utilisateur d'un accès inhabituel au compte

2. Localisateurs de Téléphone Intégrés

Les appareils Android et iOS sont tous deux équipés de services de localisation intégrés — Find My Device pour Android et Find My pour Apple — qui permettent aux propriétaires légitimes de localiser leurs téléphones.

Ces outils fournis par le fabricant peuvent être consultés via des interfaces web lorsque vous disposez des identifiants de compte associés, fournissant des capacités de surveillance de base sans logiciel supplémentaire.

Pour utiliser les services de localisation intégrés :

- Accédez au compte Google ou Apple lié à l'appareil cible

- Naviguez vers le service de recherche d'appareil (Find My Device ou Find My iPhone)

- Visualisez la localisation actuelle de l'appareil sur une carte interactive

- Surveillez le niveau de batterie et le statut en ligne

- Déclenchez éventuellement des sons ou des messages sur l'appareil

Limites:

- Limité au suivi de localisation sans accès aux messages ou aux appels

- Apparaît comme une session active dans l'activité du compte

- Peut générer des notifications par e-mail concernant un accès inhabituel au compte

- Nécessite que les services de localisation soient activés sur l'appareil cible

- Fournit des données historiques et des informations d'activité minimales

3. Surveillance Réseau

Pour les réseaux domestiques ou de bureau partagés, la surveillance basée sur le routeur offre une approche technique pour observer les activités Internet du téléphone portable sans rien installer sur l'appareil cible. Cette méthode peut être combinée à d'autres techniques lorsque vous cherchez comment espionner un portable sans éveiller les soupçons.

Elle implique d'analyser les données passant par votre routeur réseau pour identifier les sites web visités, les services utilisés et parfois même le contenu des communications non cryptées.

Pour mettre en œuvre la surveillance réseau :

- Accédez au panneau d'administration de votre routeur

- Activez les fonctions de journalisation ou d'analyse du trafic

- Configurez les paramètres de surveillance pour l'appareil cible

- Examinez les journaux de connexion et les modèles de trafic

- Identifiez les applications et services utilisés

Limites:

- Surveille uniquement l'activité lorsqu'elle est connectée à votre réseau

- Ne peut pas voir le contenu spécifique des messages ou les informations d'appel

- Les connexions cryptées (HTTPS) limitent les données visibles

- Pas de surveillance lorsque l'appareil utilise des données mobiles ou d'autres Wi-Fi

- Nécessite des connaissances techniques pour une mise en œuvre efficace

4. Configuration de Transfert SMS

Pour ceux qui s'intéressent spécifiquement à comment espionner les messages SMS d'un téléphone mobile, le transfert de messages fournit une approche ciblée pour surveiller les communications textuelles.

Cette méthode configure le téléphone cible pour envoyer automatiquement des copies des messages entrants à un autre numéro de téléphone ou adresse e-mail, fournissant un accès continu aux nouveaux messages.

Pour mettre en œuvre le transfert SMS :

- Obtenez un bref accès au téléphone cible

- Accédez aux paramètres de l'application de messagerie

- Configurez le transfert de messages vers votre numéro ou e-mail

- Testez la configuration avec un message exemple

- Vérifiez que le transfert se fait sans notifications visibles

Limites:

- Nécessite un accès physique initial au téléphone cible

- Capture uniquement les SMS, pas les communications basées sur des applications

- Certains téléphones affichent le statut de transfert dans l'application de messagerie

- Transfère uniquement les nouveaux messages entrants après la configuration

- Peut ne pas inclure les pièces jointes multimédias ou la mise en forme des messages

5. Ingénierie Sociale

Les approches d'ingénierie sociale impliquent une manipulation psychologique pour amener la cible à installer elle-même un logiciel de surveillance ou à révéler des identifiants de compte qui permettent la surveillance. Cette méthode non technique repose sur la création de scénarios convaincants qui amènent la cible à prendre des actions qui facilitent la surveillance sans réaliser le véritable objectif.

Elle est parfois exploitée par ceux qui cherchent comment espionner un portable avec un autre portable, en incitant la cible à interagir avec un lien ou une application via un second appareil contrôlé par l’espion.

Pour mettre en œuvre l'ingénierie sociale :

- Créez des prétextes convaincants pour installer des applications "utiles"

- Envoyez des liens malveillants déguisés en contenu légitime

- Usurpez l'identité d'entités de confiance demandant des informations de compte

- Utilisez des e-mails ou messages de phishing contenant des logiciels de surveillance

- Amenez la cible à croire que la surveillance est nécessaire ou bénéfique

Limites:

- Le succès dépend entièrement de la réponse de la cible à la manipulation

- Les mesures de sécurité de plus en plus sophistiquées avertissent les utilisateurs des risques

- Nécessite une tromperie continue pour maintenir l'accès

- La cible peut devenir méfiante si les demandes semblent inhabituelles

- L'efficacité varie considérablement en fonction de la sensibilisation à la sécurité de la cible

Est-il Légal d'Espionner le Téléphone Portable de Quelqu'un ?

Espionner le téléphone portable de quelqu’un sans sa connaissance ou son consentement est généralement illégal dans la plupart des juridictions.

Les parents peuvent légalement espionner les appareils de leurs enfants mineurs, et les employeurs peuvent surveiller les téléphones professionnels avec notification.

En revanche, espionner le téléphone personnel d’un adulte sans consentement enfreint généralement les lois sur la vie privée et peut entraîner des sanctions pénales, telles que des amendes ou une peine d’emprisonnement.

Cette question revient souvent chez ceux qui se demandent comment espionner un portable iPhone sans violer la législation.

Assurez-vous toujours d'avoir une autorisation légale appropriée avant d'accéder aux communications privées de quiconque.

Principales Erreurs à Éviter Lors de l'Espionnage d'un Téléphone Portable

Lorsque vous tentez d'espionner un téléphone portable, plusieurs erreurs courantes peuvent compromettre vos efforts de surveillance ou alerter l'utilisateur cible de la surveillance. Éviter ces erreurs améliore considérablement la discrétion et l'efficacité de la surveillance.

Erreur 1 : Utiliser des Applications d'Espionnage "Gratuites" Suspectes

L'erreur peut-être la plus dangereuse est d'installer des applications de logiciels espions "gratuites" non vérifiées provenant de sources non officielles, qui peuvent créer des risques de sécurité à la fois pour vous et pour le téléphone cible.

Ces applications douteuses souvent :

- Contiennent des composants malveillants ou voleurs de données (affecte 70% des applications d'espionnage "gratuites")

- Génèrent des notifications évidentes qui révèlent la surveillance (taux de détection de 85%)

- Fonctionnent mal ou cessent de fonctionner après de courtes périodes (60% d'échec en quelques jours)

Erreur 2 : Laisser des Preuves Numériques de Recherche

Beaucoup de personnes laissent par inadvertance des preuves évidentes de leurs intentions de surveillance en :

- Recherchant des méthodes d'espionnage sur des appareils ou comptes partagés

- Téléchargeant des applications d'espionnage tout en étant connecté à des comptes partagés

- Utilisant des cartes de crédit communes pour l'achat de solutions de surveillance

Erreur 3 : Ignorer les Mises à Jour de Sécurité du Téléphone

Les smartphones modernes reçoivent des mises à jour de sécurité régulières spécifiquement conçues pour empêcher la surveillance non autorisée, chaque mise à jour pouvant potentiellement perturber les méthodes de surveillance.

Lors de la mise en œuvre de solutions de surveillance :

- Les nouveaux correctifs de sécurité peuvent désactiver les méthodes d'espionnage de base

- Les changements de permissions peuvent déclencher de nouvelles demandes d'autorisation

- Les limitations des processus en arrière-plan peuvent empêcher le fonctionnement furtif

Foire Aux Questions sur l'Espionnage de Téléphone Portable

Voici les réponses aux questions courantes sur comment espionner un portable :

1. Puis-je espionner un téléphone portable sans installer de logiciel ?

Oui, mais avec des limitations significatives. Des méthodes comme la surveillance de compte iCloud/Google, WhatsApp Web et la surveillance réseau peuvent fournir certaines capacités de surveillance sans installation directe.

2. Comment puis-je espionner un téléphone Android sans y accéder ?

Comment espionner un téléphone Android sans y accéder est difficile mais possible grâce à plusieurs approches.

La méthode la plus efficace consiste à utiliser le compte Google associé à l'appareil, qui peut fournir un accès à l'historique de localisation, à l'activité de navigation et aux installations d'applications.

3. Puis-je espionner un téléphone mobile à distance gratuitement ?

"Comment espionner un téléphone mobile à distance gratuitement" est possible avec des limitations significatives.

Les méthodes gratuites incluent l'utilisation de services intégrés comme Find My Device, WhatsApp Web (nécessitant un accès initial au téléphone), la surveillance des médias sociaux publics ou l'analyse de base du trafic réseau pour les réseaux partagés.

4. Est-il possible d'espionner un téléphone en utilisant un autre téléphone ?

"Comment espionner un téléphone en utilisant un autre téléphone" nécessite généralement un mécanisme de connexion entre les appareils.

L'approche la plus efficace utilise une application de surveillance installée sur le téléphone cible qui transmet des données à une application de contrôle sur votre appareil.

Conclusion

Comprendre "comment espionner un portable" implique de naviguer entre diverses approches techniques, chacune avec des capacités, des limitations et des exigences de mise en œuvre différentes.

Bien que plusieurs méthodes fournissent des capacités de surveillance de base, la surveillance complète nécessite généralement soit des applications spécialisées, soit l'accès aux identifiants de compte, soit un certain niveau d'accès physique initial à l'appareil cible.