6 Méthodes Efficaces d'Espionnage Téléphonique dans des Scénarios de Surveillance Légitimes

Vous vous êtes déjà interrogé sur les options espionnage téléphonique ? Vous n'êtes certainement pas seul, car de nombreuses personnes se tournent vers l'espionnage mobile pour des préoccupations légitimes de sécurité, de protection et de supervision.

Avec les bons outils, l'espionnage téléphonique mobile est devenu plus accessible que jamais. Dans cet article, nous examinerons comment fonctionne l'espionnage téléphonique et les méthodes les plus efficaces disponibles aujourd'hui.

L'Espionnage Téléphonique Est-il Légal ?

La législation sur l'espionnage téléphonique n'est pas simple, car la légalité dépend de votre relation avec l'appareil surveillé et de votre autorisation appropriée.

Par exemple, les parents sont légalement autorisés à surveiller les téléphones de leurs enfants mineurs pour des raisons de sécurité. Les employeurs peuvent également surveiller les appareils fournis par l'entreprise utilisés par les employés, à condition qu'ils fournissent une notification appropriée.

Utiliser l'espionnage de téléphones sans consentement sur l'appareil personnel d'une autre personne peut constituer une infraction pénale dans de nombreux pays. Les contrevenants peuvent faire l'objet de poursuites judiciaires, d'amendes ou d'emprisonnement.

Donc, avant d'envisager l'espionnage téléphonique, demandez-vous si vous êtes légalement autorisé à le faire dans votre situation spécifique.

SafeMyKid - La Solution la Plus Fiable pour l'Espionnage Téléphonique Légitime

Lorsque vous recherchez des solutions fiables d'application d'espionnage téléphonique, SafeMyKid se distingue comme l'option la plus complète et la plus fiable.

Elle est conçue pour les parents qui souhaitent protéger leurs enfants des dangers en ligne, les entreprises surveillant les appareils de l'entreprise, et les individus ayant des besoins légitimes de supervision.

SafeMyKid fonctionne en mode furtif, ce qui signifie qu'il reste caché sur l'appareil cible tout en vous donnant un accès complet aux données en temps réel telles que les appels, les messages, l'utilisation des applications et même la localisation GPS.

Pourquoi Utiliser SafeMyKid pour l'Espionnage Téléphonique

SafeMyKid n'est pas seulement une application de surveillance typique, c'est un puissant logiciel d'espionnage téléphonique conçu pour fournir des informations approfondies sur l'activité mobile de manière discrète et efficace.

Les principales fonctionnalités de SafeMyKid comprennent :

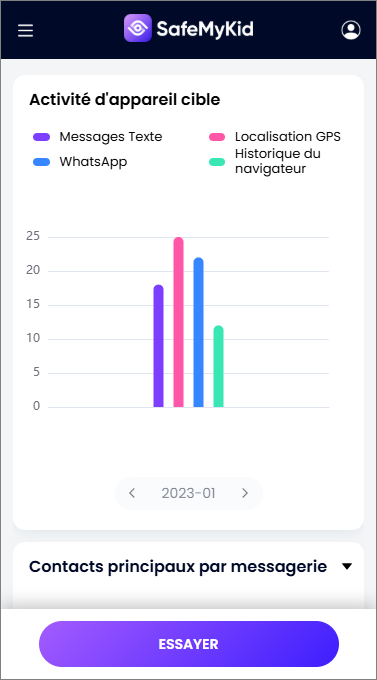

Suivi GPS et géo-repérage : Connaître l'emplacement exact du téléphone et définir des zones sûres ou restreintes pour recevoir des alertes lorsque les limites sont franchies.

Lecture des SMS et journaux d'appels : Accès à l'historique complet des messages texte, aux appels entrants et sortants, à la durée des appels et aux coordonnées des contacts.

Surveillance des applications et du navigateur : Visualisation des statistiques d'utilisation des applications et de l'historique de navigation pour détecter les activités dangereuses ou suspectes.

Suivi des réseaux sociaux : Surveillance des discussions, des médias partagés et des notifications provenant de plateformes comme WhatsApp, Facebook, Instagram, Snapchat et plus encore.

Captures d'écran et accès à distance : Capture de captures d'écran en temps réel, verrouillage du téléphone ou effacement de données à distance en cas d'urgence.

Enregistreur de frappe : Enregistrement de tout ce qui est tapé sur l'appareil, y compris les noms d'utilisateur, les mots de passe et les discussions privées.

Fonctionnement en mode furtif : Complètement caché de l'utilisateur, assurant un suivi ininterrompu et indétectable.

Comment Utiliser SafeMyKid pour l'Espionnage Téléphonique

La mise en œuvre de SafeMyKid pour une supervision autorisée implique un processus simple conçu pour une surveillance efficace dans les limites éthiques et légales appropriées.

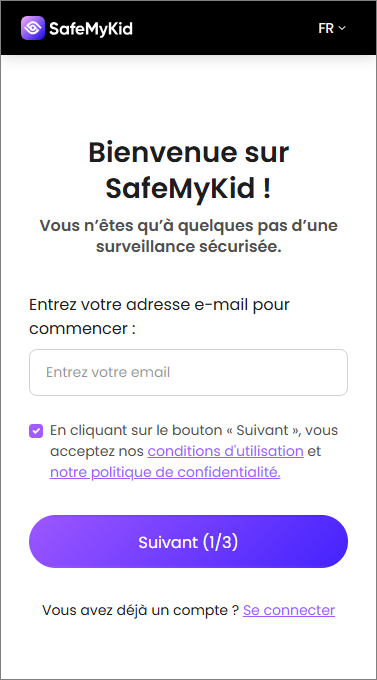

Étape 1. Créez votre compte SafeMyKid

Visitez le site web de SafeMyKid et inscrivez-vous pour un compte avec l'objectif d'espionnage approprié.

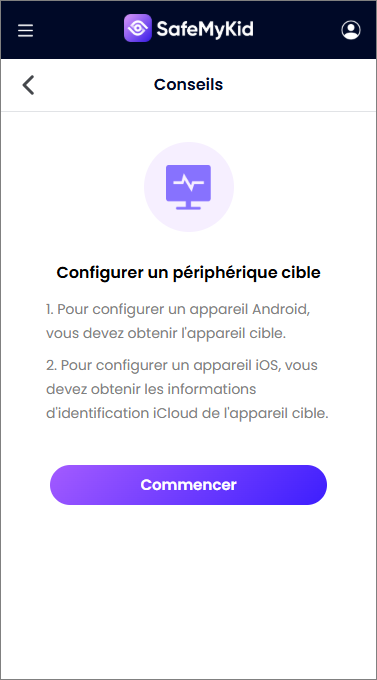

Étape 2. Configurez la surveillance

Pour Android : Complétez le processus d'installation pendant une période d'accès autorisé, en suivant toutes les exigences légales pour votre contexte de surveillance spécifique.

Pour iOS : Utilisez les identifiants iCloud pour les appareils où vous avez un accès légitime au compte, comme l'appareil de votre enfant ou l'équipement appartenant à l'entreprise.

Étape 3. Commencez l'espionnage téléphonique

Accédez à votre tableau de bord sécurisé pour consulter les données d’espionnage autorisées selon les paramètres légaux et éthiques appropriés à votre scénario d’espionnage spécifique.

5 Autre Méthodes Utilisées pour l'Espionnage Téléphonique dans des Contextes Autorisés

Comprendre les approches d'espionnage téléphonique nécessite d'examiner les diverses méthodes qui pourraient être employées à des fins de surveillance légitime dans des scénarios autorisés.

1. Surveillance des Sauvegardes iCloud

Pour les utilisateurs d'iPhone, l'espionnage téléphonique à distance peut être mis en œuvre via l'accès iCloud. Avec des identifiants Apple ID valides, vous pouvez vous connecter à iCloud sur un navigateur et consulter les données que l'iPhone sauvegarde automatiquement.

Aucun logiciel ne doit être installé sur le téléphone, et le processus fonctionne depuis n'importe quel ordinateur. Cependant, cela dépend entièrement de l'activation de la synchronisation iCloud, et l'authentification à deux facteurs d'Apple envoie souvent une alerte de vérification au téléphone, ce qui peut alerter l'utilisateur.

Capacités clés :

- Accès aux messages texte et aux communications iMessage

- Contenu photo et vidéo des sauvegardes de l'appareil

- Données d'applications incluses dans les configurations de sauvegarde

- Informations de contact et détails de l'historique des appels

- Notes, entrées de calendrier et rappels

- Certaines données de médias sociaux selon les paramètres de sauvegarde

Contraintes:

- Nécessite les identifiants Apple ID et éventuellement l'authentification à deux facteurs

- La fréquence des sauvegardes affecte l'actualité des données (pas en temps réel pour la plupart des utilisateurs)

- Certains paramètres de chiffrement peuvent restreindre l'accès aux données

- Limité aux appareils iOS avec sauvegarde iCloud activée

2. Surveillance des Comptes Google

Une méthode efficace pour l'espionnage téléphonique gratuit sur les appareils Android implique l'utilisation de l'accès au compte Google. Les téléphones Android liés à un compte Google synchronisent continuellement des éléments tels que l'historique Chrome, les installations du Play Store, les chronologies Maps et la fonction Localiser mon appareil.

En vous connectant avec les mêmes identifiants sur un autre appareil, vous pouvez consulter certains journaux et même localiser ou faire sonner le téléphone sans installer d'applications supplémentaires.

Capacités clés :

- Historique de localisation via la chronologie Google Maps

- Historique de recherche et de navigation dans les enregistrements d'activité

- Historique et interactions YouTube

- Statistiques de téléchargement et d'utilisation des applications

- Accès à Google Photos pour l'activité de l'appareil photo

- Informations sur l'appareil et état de sécurité

Contraintes:

- Nécessite les identifiants du compte Google pour l'appareil surveillé

- Les paramètres de synchronisation sur l'appareil affectent les types de données disponibles

- Certaines activités peuvent être exclues si des options de synchronisation spécifiques sont désactivées

- La surveillance en temps réel est limitée par rapport aux applications dédiées

3. Surveillance Basée sur le Réseau

Pour les environnements domestiques ou de bureau, le logiciel gratuit d'espionnage téléphonique mobile peut être mis en œuvre par une surveillance au niveau du réseau.

Cette approche implique la configuration d'équipements réseau pour surveiller le trafic de données, les sites web visités et les activités en ligne lorsque les appareils se connectent à un réseau contrôlé.

Cette approche technique ne nécessite pas d'installation sur l'appareil cible mais fonctionne uniquement lorsque l'appareil se connecte au réseau surveillé.

Capacités clés :

- Visibilité sur les sites web visités et les services en ligne consultés

- Filtrage de contenu et blocage de contenu inapproprié

- Surveillance du temps d'utilisation et planification des accès

- Identification des applications et des services

- Suivi de l'utilisation de la bande passante par appareil et service

- Identification et gestion des appareils connectés

Contraintes:

- Surveille uniquement les activités lorsqu'elles sont connectées au réseau contrôlé

- Ne peut pas suivre l'utilisation des données cellulaires ou les activités sur d'autres réseaux

- Les communications chiffrées limitent la visibilité du contenu

- Nécessite un accès au routeur et des compétences techniques de configuration

4. Contrôles Parentaux des Opérateurs Mobiles

Une autre approche du logiciel d'espionnage téléphonique mobile implique l'utilisation de l'accès au compte de l'opérateur mobile.

De nombreux fournisseurs de services mobiles offrent aux titulaires de compte l'accès aux journaux d'appels, aux messages texte et parfois aux données de localisation pour toutes les lignes d'un forfait familial ou professionnel.

Cette méthode utilise l'accès au compte de l'opérateur pour consulter les enregistrements de communication et les données d'utilisation sans nécessiter d'installation sur les appareils cibles.

Capacités clés :

- Supervision des appels et des messages texte pour les lignes gérées

- Suivi de localisation via les réseaux de l'opérateur

- Filtrage de contenu et blocage de sites web inappropriés

- Limites d'utilisation et fonctionnalités de planification

- Contrôles des applications et des achats pour les plus jeunes utilisateurs

- Alertes en temps réel pour les activités préoccupantes

Contraintes:

- Disponible uniquement pour le titulaire principal du compte

- La disponibilité des fonctionnalités varie considérablement selon les opérateurs

- Affiche généralement des détails de contenu limités (numéros, heures) plutôt que le contenu complet

- Peut entraîner des frais mensuels supplémentaires

5. Fonctionnalités Intégrées du Système d'Exploitation

Comprendre les fonctionnalités d'un téléphone anti-espion est tout aussi important que de connaître les outils de surveillance.

Les smartphones modernes incluent des fonctionnalités de sécurité intégrées conçues pour protéger contre la surveillance non autorisée et fournir aux utilisateurs des outils pour détecter une surveillance potentielle.

Ces mesures de sécurité aident les utilisateurs à identifier et à supprimer les logiciels de surveillance indésirables tout en protégeant leurs informations personnelles.

Capacités clés :

- Surveillance du temps d'écran et gestion

- Contrôles d'utilisation des applications et limites de temps

- Filtrage de contenu et restrictions adaptées à l'âge

- Fonctionnalités de partage et de suivi de localisation

- Exigences d'approbation des achats

- Rapports d'activité de base et aperçus

Contraintes:

- Moins complet que les solutions de surveillance dédiées

- Accès limité au contenu des messages et aux communications

- Moins d'options d'alerte et de notification

- Plus visible pour les utilisateurs d'appareils que la surveillance spécialisée

Quand Est-il Approprié d'Utiliser l'Espionnage Téléphonique ?

L'espionnage téléphonique est un sujet sensible, mais il existe des situations spécifiques où il peut être considéré comme légalement et éthiquement approprié. Voici quelques scénarios justifiés :

Contrôle parental : Les parents ont la responsabilité de protéger leurs enfants des menaces en ligne telles que le cyberharcèlement, les prédateurs et les contenus inappropriés. La surveillance du téléphone d'un enfant peut aider à assurer sa sécurité en suivant les messages, l'utilisation des applications, la localisation et le temps d'écran.

Surveillance des employés : Les employeurs peuvent surveiller les téléphones fournis par l'entreprise pour s'assurer que les membres du personnel les utilisent de manière appropriée. La surveillance peut aider à protéger les données confidentielles, assurer la productivité et maintenir les politiques de sécurité de l'entreprise.

Téléphones perdus ou volés : Si votre téléphone est perdu ou volé, l'utilisation d'un logiciel de suivi pour le localiser et le récupérer est une utilisation valide et légale des outils de surveillance.

Sécurité des appareils personnels : Surveillance de vos propres appareils à des fins de sécurité, en particulier après les avoir prêtés à d'autres personnes ou en cas de préoccupation concernant un accès non autorisé.

Si votre intention ne correspond à aucune de ces catégories, vous devriez sérieusement reconsidérer vos actions, ou demander des conseils juridiques pour éviter d'éventuelles violations des lois sur la vie privée.

Questions Fréquemment Posées sur l'Espionnage Téléphonique

Voici les réponses aux questions courantes sur les approches légitimes de surveillance téléphonique :

1. L'espionnage téléphonique est-il légal à l'insu de la personne ?

La législation sur l'espionnage téléphonique varie selon les juridictions, mais permet généralement la surveillance uniquement lorsque vous avez une autorisation appropriée—comme les parents surveillant les enfants mineurs, les employeurs suivant les appareils appartenant à l'entreprise avec notification, ou la surveillance de vos propres appareils. La surveillance non autorisée viole généralement les lois sur la vie privée.

2. Quelqu'un peut-il détecter si son téléphone est surveillé ?

Oui, les signes d'espionnage téléphonique mobile incluent la décharge de la batterie, les pics d'utilisation de données, un comportement inhabituel de l'appareil, des messages étranges ou une activité de compte inattendue. Les outils professionnels minimisent ces indicateurs, mais aucun système n'est complètement indétectable aux analyses de sécurité approfondies.

3. Quelles informations peuvent être consultées par l'espionnage téléphonique ?

L'espionnage de téléphones peut potentiellement accéder aux textes, appels, localisation, médias sociaux, photos, emails, navigation web, utilisation d'applications, et parfois même à l'enregistrement d'écran ou à l'audio ambiant, selon la méthode et le niveau d'autorisation utilisés pour la surveillance.

4. Les applications gratuites d'espionnage téléphonique sont-elles fiables ?

La plupart des logiciels gratuits d'espionnage téléphonique mobile présentent de graves limitations, notamment des données incomplètes, des risques de sécurité et des taux de détection élevés. Les solutions premium offrent des capacités de surveillance plus fiables, complètes et sécurisées avec un meilleur support technique.

5. La surveillance téléphonique fonctionne-t-elle si la cible change son mot de passe ?

Les méthodes de l'application d'espionnage téléphonique mobile basées sur les comptes comme iCloud ou Google peuvent cesser de fonctionner si les mots de passe changent. Les solutions installées continuent généralement de fonctionner à moins d'être spécifiquement supprimées de l'appareil ou affectées par des mises à jour de sécurité.

Conclusion

Comprendre l'espionnage téléphonique dans le contexte d'une surveillance légitime implique de reconnaître à la fois les capacités techniques et les cadres juridiques et éthiques critiques qui régissent les pratiques de surveillance responsable.

Bien que diverses méthodes existent pour la surveillance téléphonique, leur utilisation légitime reste fermement limitée par l'autorisation légale, les objectifs appropriés et la mise en œuvre éthique qui respecte la vie privée et la dignité tout en atteignant les objectifs de protection nécessaires.